步骤1:创建一个实例

这篇文章解释了如何创建一个实例配置文件使用AWS控制台。

您可以部署计算资源与实例配置文件安全访问的数据存储在S3。实例配置文件AWS我角色与EC2实例。

管理员配置我的角色在AWS,链接到砖的工作区,授权访问特权用户关联与计算实例配置文件。所有用户访问计算资源与配置文件实例附加到它获得的特权授予实例配置文件。

请注意

砖建议使用统一的编目连接到外部位置S3不是实例配置文件。统一目录简化了数据的安全性和治理提供一个中心位置管理和审计数据访问跨多个工作空间在您的帐户。看到联合目录是什么?和连接到S3与统一目录。

使用AWS控制台创建实例配置文件

在AWS控制台,去我服务。

单击角色在侧边栏选项卡。

点击创建角色。

下信任的实体类型中,选择AWS服务。

下用例中,选择EC2。

点击下一个。

在页面的底部,单击下一个。

在角色名字段中,输入一个角色的名字。

点击创建角色。

在角色列表中,点击角色。

添加一个内联政策作用。这一政策授予访问S3 bucket。

在“权限”选项卡,单击添加权限>创建内联政策。

单击JSON选项卡。

复制这个政策和设置

< s3-bucket-name >桶的名称。{“版本”:“2012-10-17”,“声明”:({“效应”:“允许”,“行动”:(“s3: ListBucket”),“资源”:(“攻击:aws: s3::: < s3-bucket-name >”]},{“效应”:“允许”,“行动”:(“s3: propertynames”,“s3: GetObject”,“s3: DeleteObject”,“s3: PutObjectAcl”),“资源”:(“攻击:aws: s3::: < s3-bucket-name > / *”]}]}

点击审查政策。

在的名字名称字段中,输入一个政策。

点击创建政策。

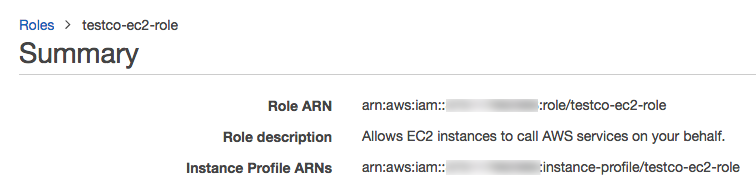

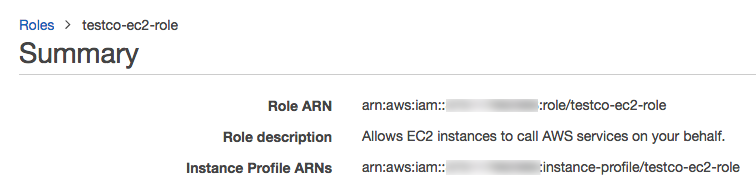

在总结作用,复制的角色是。

使政策与serverless资源

这一步确保您的实例配置文件将如果你选择工作配置数据砖SQL使用这个实例配置文件。通过配置这一政策,您的实例配置文件可以使用serverless,职业,或经典SQL仓库。

在角色列表中,单击您的实例配置文件。

选择信任关系选项卡。

点击编辑信任策略。

在现有的

声明JSON数组,添加下面的块的结束现有的信任策略。确保你不会覆盖现有的政策。{“效应”:“允许”,“校长”:{“AWS”:(“攻击:aws:我::790110701330:角色/ serverless-customer-resource-role”]},“行动”:“sts: AssumeRole”,“条件”:{“StringEquals”:{“sts: ExternalId”:(“databricks-serverless - < YOUR-WORKSPACE-ID1 >”,“databricks-serverless - < YOUR-WORKSPACE-ID2 >”]}}}

你唯一需要改变的说法是工作区id。取代

YOUR_WORKSPACE-ID与一个或多个砖工作区id的工作空间将使用这个角色。请注意

让您的工作区ID,当你使用工作区检查URL。例如,在

https:// < databricks-instance > / ? o = 6280049833385130后,o =是工作区ID。做不编辑的主要政策。的

Principal.AWS字段必须继续有值攻击:aws:我::790110701330:/ serverless-customer-resource-role角色。这引用由砖serverless计算的作用。点击审查政策。

点击保存更改。

下一个步骤

创建一个实例配置文件之后,您需要创建S3 bucket政策。看到步骤2:创建一个桶的政策。