你准备好你的数据规模和AI计划吗?你将如何扩展安全?

2018年11月20日 在公司博客上

这是博客# 3在一系列的博文对砖安全。我的同事大卫·库克(我们的CISO)和大卫·迈耶(高级产品)砖的安全方法博客# 1&博客# 2。通过这个博客,我将谈论大规模部署和操作数据砖而减少人为错误。

民主化的数据!安全呢?

随着组织推动利用他们的数据来做出更聪明的决定,一个核心要求是“民主化数据”。换句话说,开放存取先前孤立和限制数据组织的整体部分。这往往使一组新的见解,解锁额外的收入来源,可以改变企业。

然而,这个新的模型扩展的访问引起了不少恐惧在组织中,尤其是在管理层。当他们听到从企业整个光谱数据漏洞报告,他们寻找平衡安全性和治理和访问的方法。特别是,无数的数据服务的访问控制和用户通过日益复杂的政策和配置。复杂性增加了人为错误的可能性和表面积的攻击,如果做得不正确。今年早些时候,IBM发布了一项研究,他们展示了一个戏剧性的增长数据泄露的云服务错误配置——在很大程度上归因于人为错误的角色。

砖祭的目的是使这种平衡的具体目标:最大化用户生产力和访问不牺牲和在许多情况下加强安全和治理合规。作为的一部分,我们专注于自动化尽可能多的业务。此外,我们建立了“关注”分离原则,减少人为错误的机会,任何这样的错误配置的影响。

提供更多的细节,这里有一些考虑我们与客户讨论

部署安全

第一步是确保没有不必要的介绍了安全漏洞在初始部署:

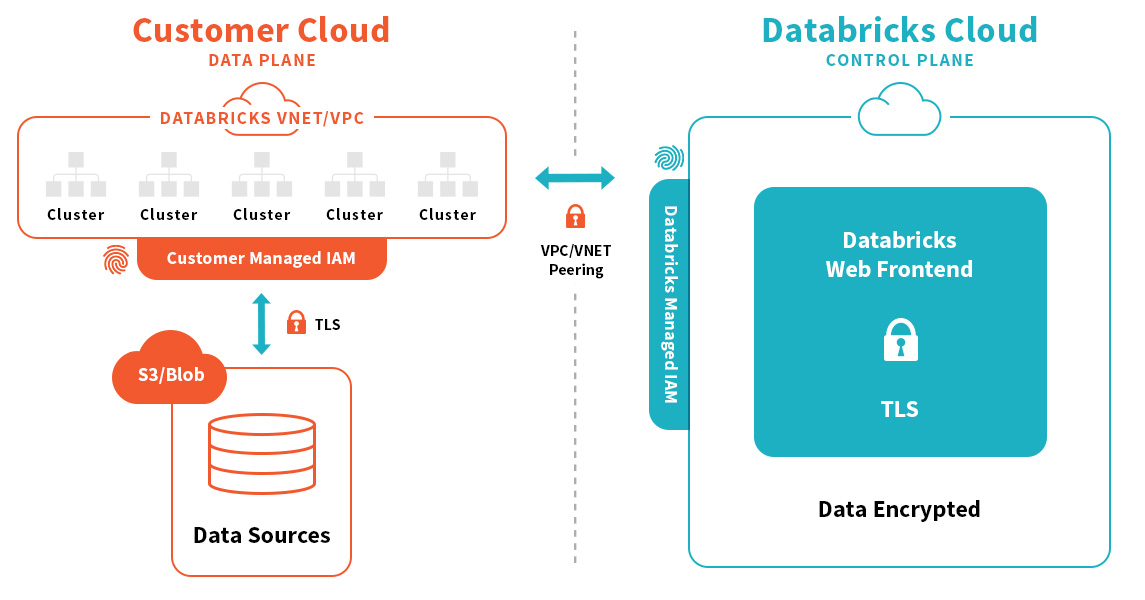

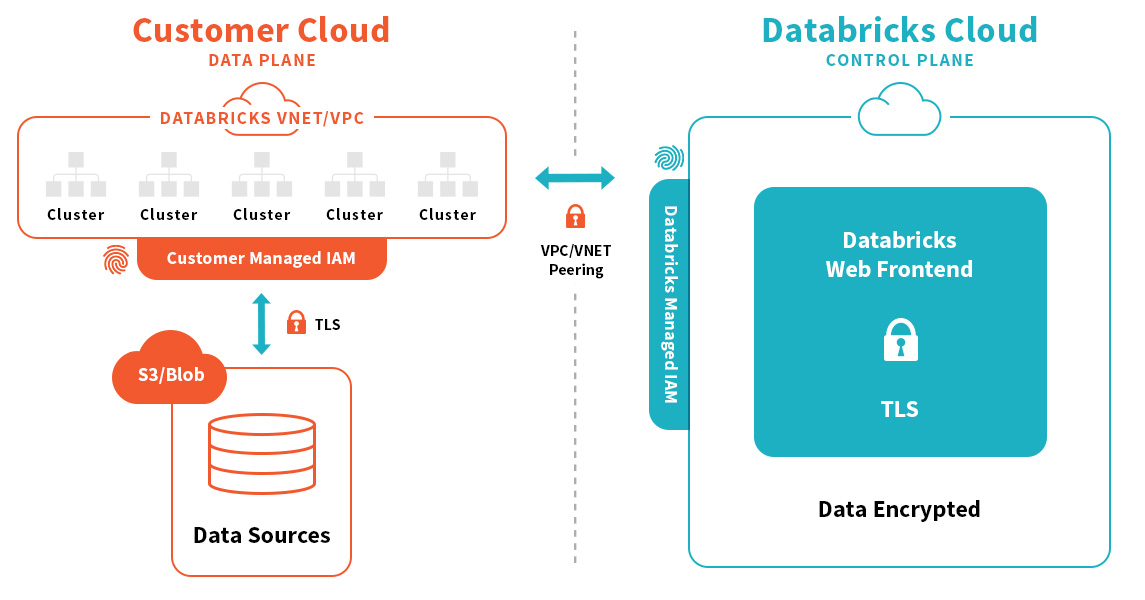

- 保持你的基础设施,在您的帐户——尽管砖提供一个完全管理SaaS服务的好处,所有集群创建和拆除内部客户的Azure / AWS帐户和数据不变。而不是创建一套全新的配置在不同的环境中,这就增加了风险的一个危险的错误,所有现有的安全配置和监测工具可以继续使用。

- 隔离网络,以减少爆炸半径-砖创建一个专用的VPC /联接客户账户中只包含砖基础设施。这确保了所有砖政策和控制无法获得其他生产基础设施在一个客户帐户。此外,所有与砖的控制的通信基础设施通过直接联系(而另外消除任何公共ip)。这可以防止任何交通穿越公共网络,也与共同TLS v1.2加密。最后,使用多个安全组,如果砖服务需要连接到其他客户VPC /联接(如包含另一个生产数据源),没有风险向外界公开访问这些服务。

孤立的网络和安全组

- ——杠杆作用域下权限为了管理客户基础设施、砖只使用令牌和角色(与键)来消除泄漏的风险。此外,这些角色有非常有限的权限(例如,显式地访问任何客户数据除外)只让他们设置砖基础设施。

当你规模用户的安全操作

同样重要的是最初的部署是正在进行的操作和维护:

- 自动化,减少人工干预砖自动化通用SaaS的监测和更新,消除人为干预。在罕见的情况下,人类访问是必要的,只有通过一个有时限的基于符号模型。访问是只有一小部分核心砖运营商,和所有活动记录。只读的审计和访问日志是直接发送到客户,他们可以输入现有安全监控设施。

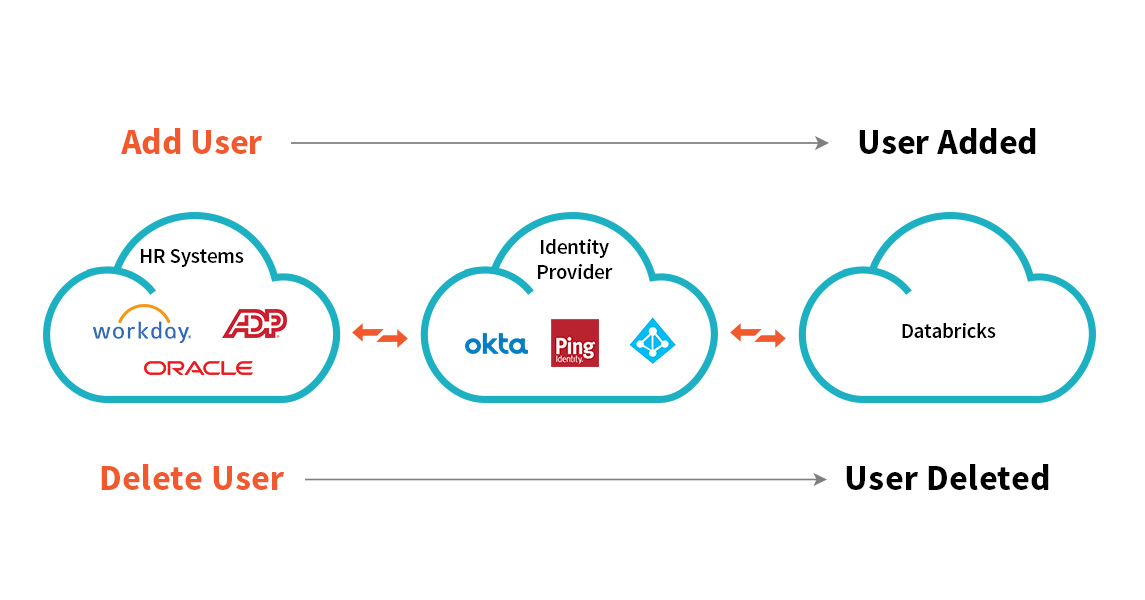

- 集成与流行的安全工具集成与SSO身份提供商(如Azure Active Directory, Okta, Onelogin等)和支持SCIM允许您轻松地管理和安全的用户。新用户设置的访问和删除敏感时期当员工可能会离开业务自动化。

- 严格的访问控制和基于网络的隔离——在部署后,正确提供砖的web应用程序的访问和身份角色可以进一步限制在稳态操作所需的最低限度,消除任何更广泛的部署所需的权限。完全可审计的任何异常和客户正式的审批流程。

管理数据和信心

最后,它是确保数据总是保护的关键

- 物理和逻辑数据访问控制:砖能够利用acl来限制哪些用户可以访问底层数据文件,同时也提供细粒度访问控制(例如,基于行和列)逻辑表已创建。例如,一个社会安全号码列可以隐藏,同时允许访问其他表。

- 毫不费力地安全的端到端数据和工作流——砖”丰富的生态系统可以无缝集成和安全,加密,认证与流行的企业大数据技术交流等数据的湖泊、数据仓库、JDBC / ODBC和BI工具。

- 审计日志。砖提供全面的端到端的审计日志的活动做的用户平台,允许企业监测数据砖因为业务需要的详细使用模式。bob体育客户端下载

结论

在砖,我们知道它是多么复杂和费时规模数据系统和访问,同时尽量减少人为失误和管理风险。这就是为什么我们致力于使它几乎毫不费力的部署和管理我们的平台,同时保持大规模数据管理和访问。bob体育客户端下载

试一试!

- 打电话给我们找出砖可以提高安全性。

- BOB低频彩了解更多通过下载我们的安全电子保护企业数据在Apache火花。

免费试着砖