微软Windows活动目录

Microsoft Windows活动目录(AD)为广泛的Microsoft产品提供基于身份的访问控制。您托管Windows AD,要么在Azure租户中,要么在您的场所中。使用Windows AD,您可以使用Windows Active Directory Federation Services (AD FS)对Databricks等第三方外网应用程序进行身份验证。AD FS使用SAML 2.0。

本文介绍如何将AD FS配置为Databricks的标识提供程序。若要使用Azure租户中托管的Azure Active Directory与Databricks进行SSO,请参见微软Azure活动目录.

请注意

本文档以Windows Server 2012 R2 Active Directory Federation Services 6.3.0.0版本为例进行介绍。需要其他版本AD FS或Azure目录服务支持的现有客户可以联系帮助@砖.com.如果您是新客户,请联系销售@砖.com.

Windows AD通常使用简短的员工ID或员工用户名作为身份验证主体,而不是电子邮件地址。当用户登录Databricks时,该用户的工作空间目录会自动附加到用户名后,以创建电子邮件地址。例如,用户名

john.doe可能会成为john.doe@example.com.时间同步问题可能导致所有AD FS登录都失效。确保更新了AD FS服务器上的时钟。

如果您在启用AD FS SSO时遇到问题,并且您的组织使用多个证书,请联系Databricks帮助@砖.com(适用于现有客户)或销售@砖.com(针对新客户)。

需求

安装和配置以下Windows服务:

Windows域服务器

Windows DNS服务

Microsoft IIS

Windows的广告

Windows AD FS

配置这些业务的详细信息请参见Microsoft KB c66c7f4b-6b8f-4e44-8331-63fa85f858c2.

为您的AD FS登录页面安装签名SSL证书,并为该证书安装指纹。

验证AD中的所有用户对象都具有电子邮件地址属性。这是将AD用户映射到Databricks用户所必需的。

在Databricks中,记录SAML URL。

作为管理员,进入管理控制台。

去单点登录.

复制Databricks SAML URL.

配置AD FS

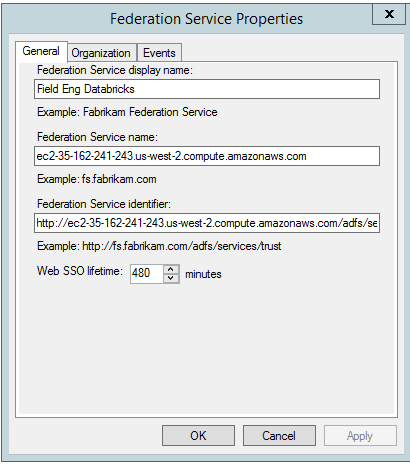

配置AD FS Federation服务

进入AD FS管理控制台。

点击编辑联邦服务属性在右侧的操作栏。

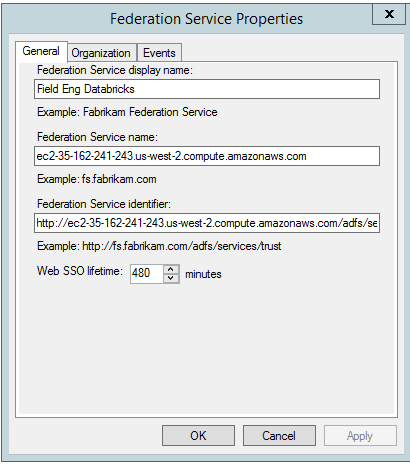

验证联合服务名称和标识符是否与环境的DNS条目匹配。下面的例子不使用自定义DNS条目:

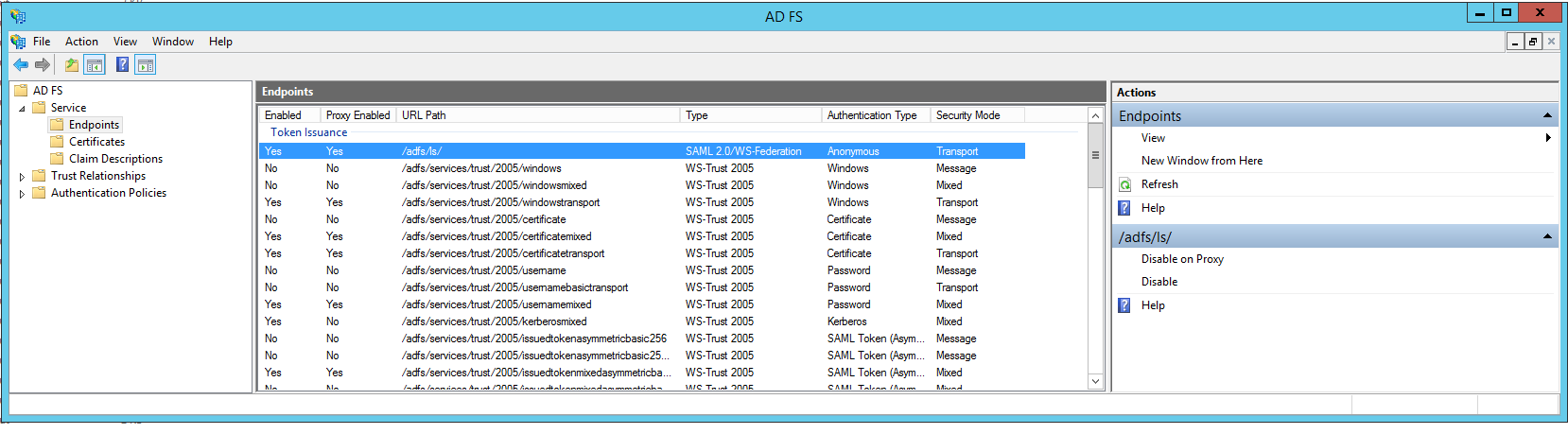

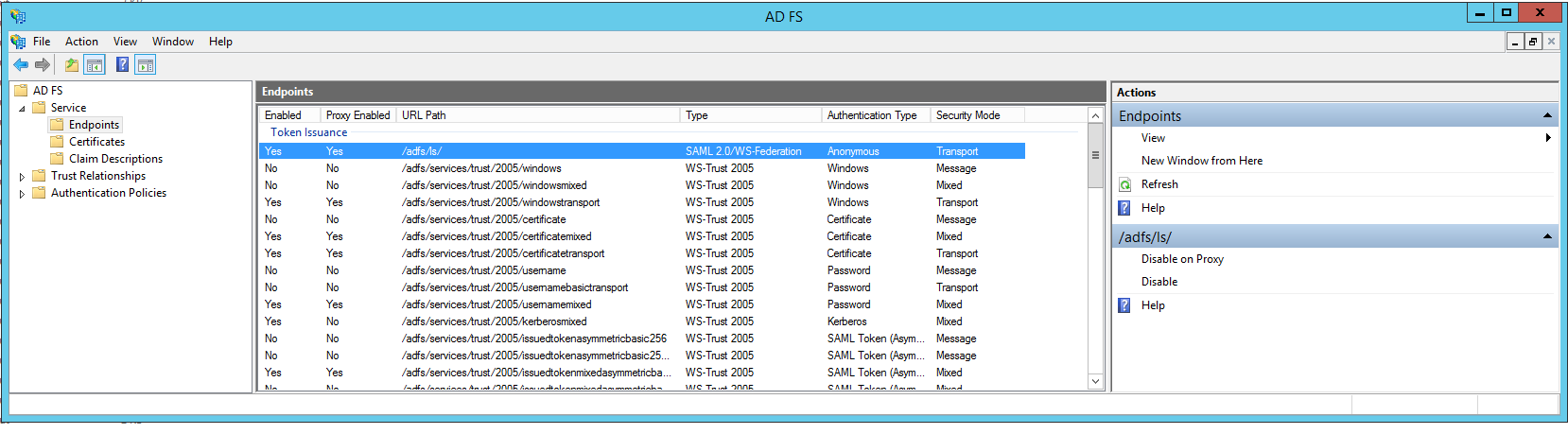

Databricks使用SAML 2.0作为标准身份验证机制。要验证您的AD FS服务支持SAML 2.0,请转到AD FS >服务>端点并确认URL路径

adfs / ls的存在。

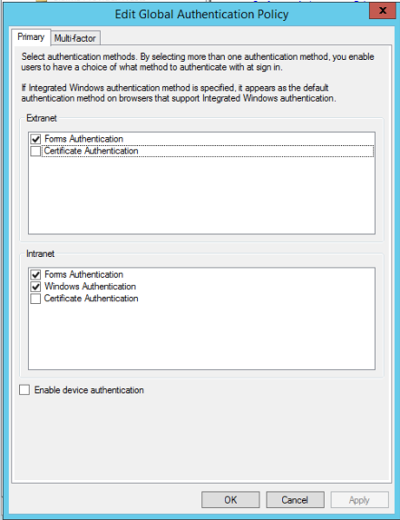

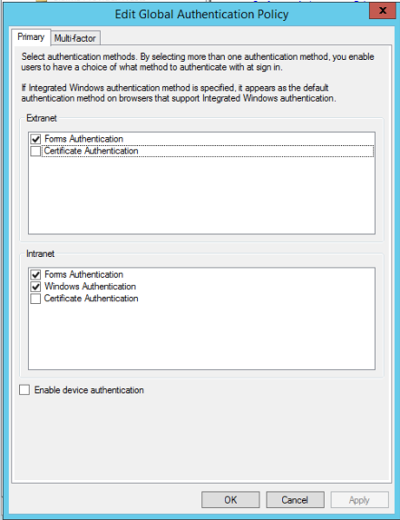

第一次配置AD FS对企业内部网以外的客户端进行身份验证时,必须启用内部网表单身份验证。

去AD FS管理应用> AD FS >认证策略>编辑全局认证策略.

选择Intranet Forms身份验证。

若要查看组织的SSO页面,请转到

https:// < your-sso-domain > .com/adfs/ls/idpinitiatedsignon.

配置信任关系

添加Databricks作为依赖方信任:

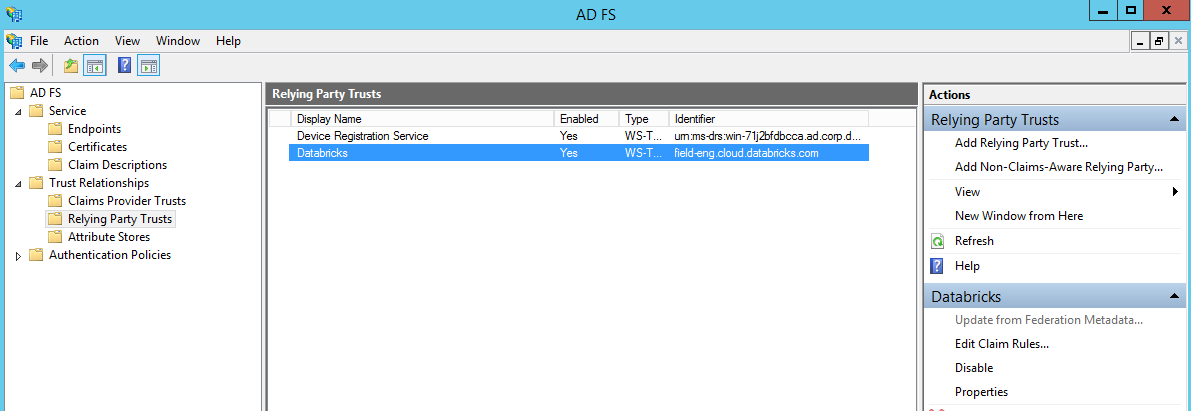

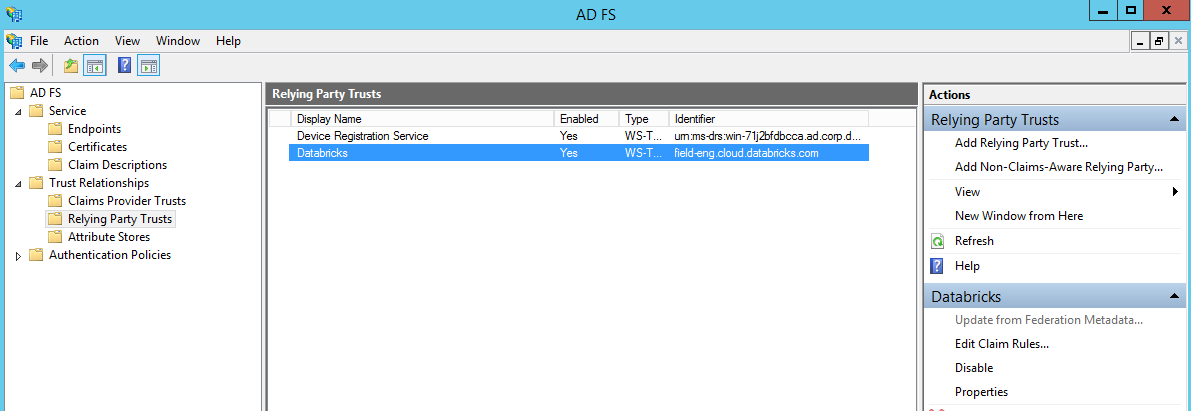

去AD FS >信任关系>依赖方信任.

按照说明操作创建一个AD FS依赖方信任.

集显示名称来砖.

如果需要,在其中输入信息笔记.

点击下一个.

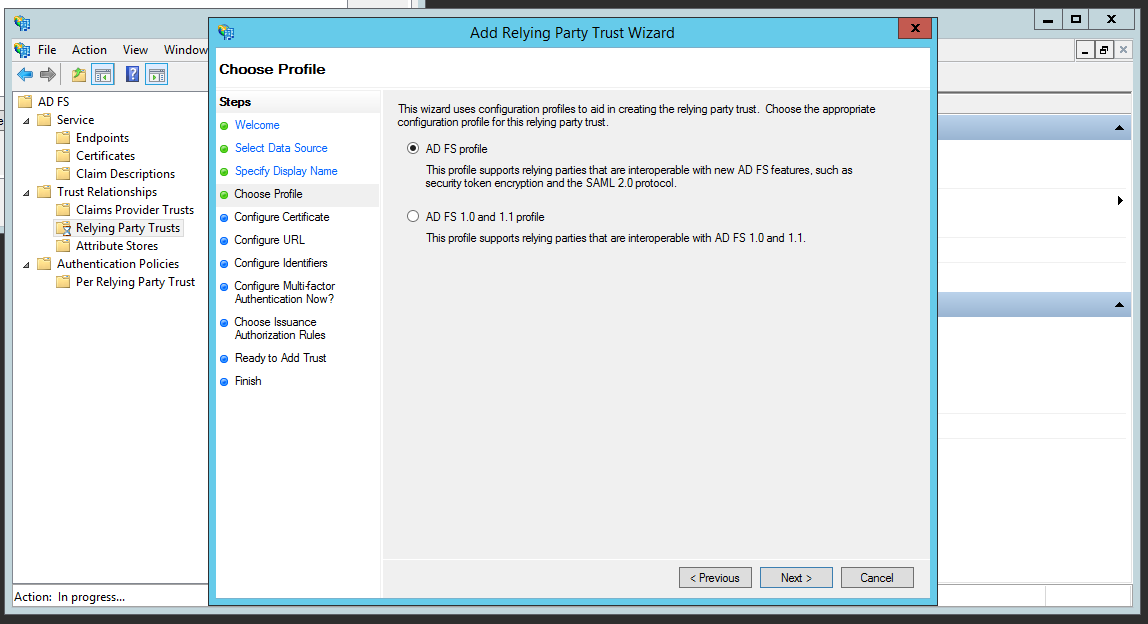

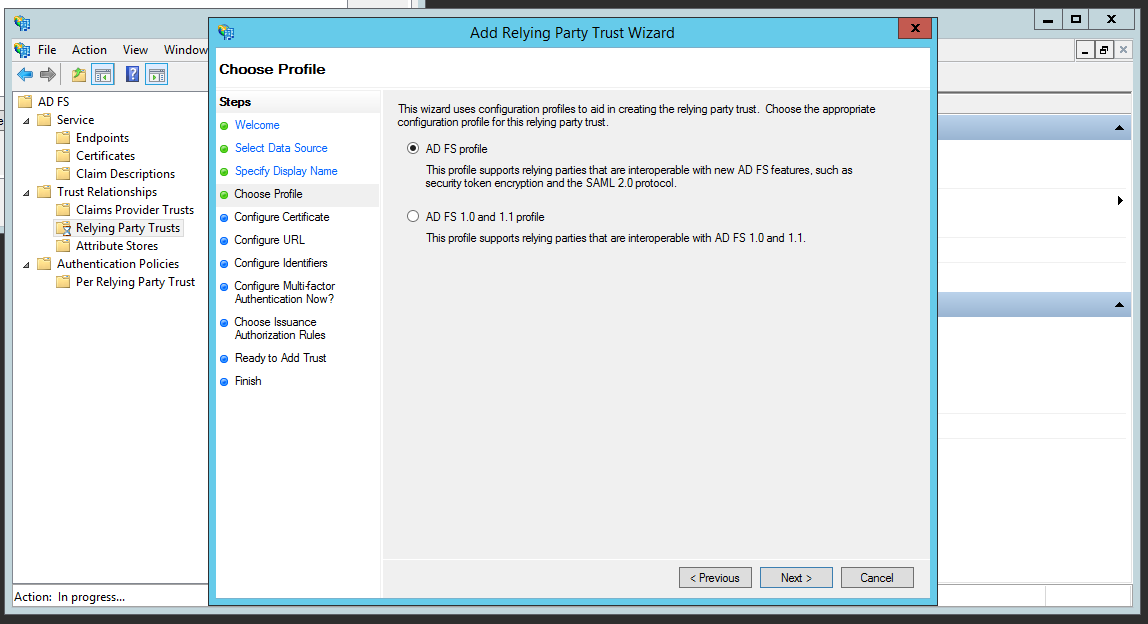

点击AD FS配置文件.

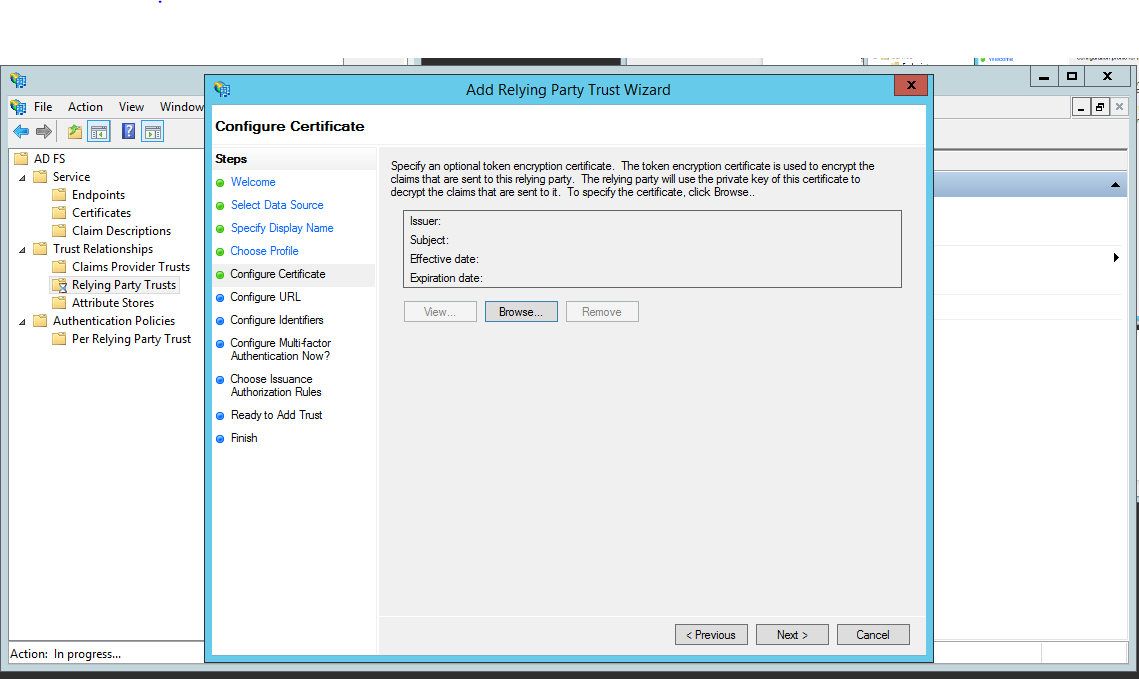

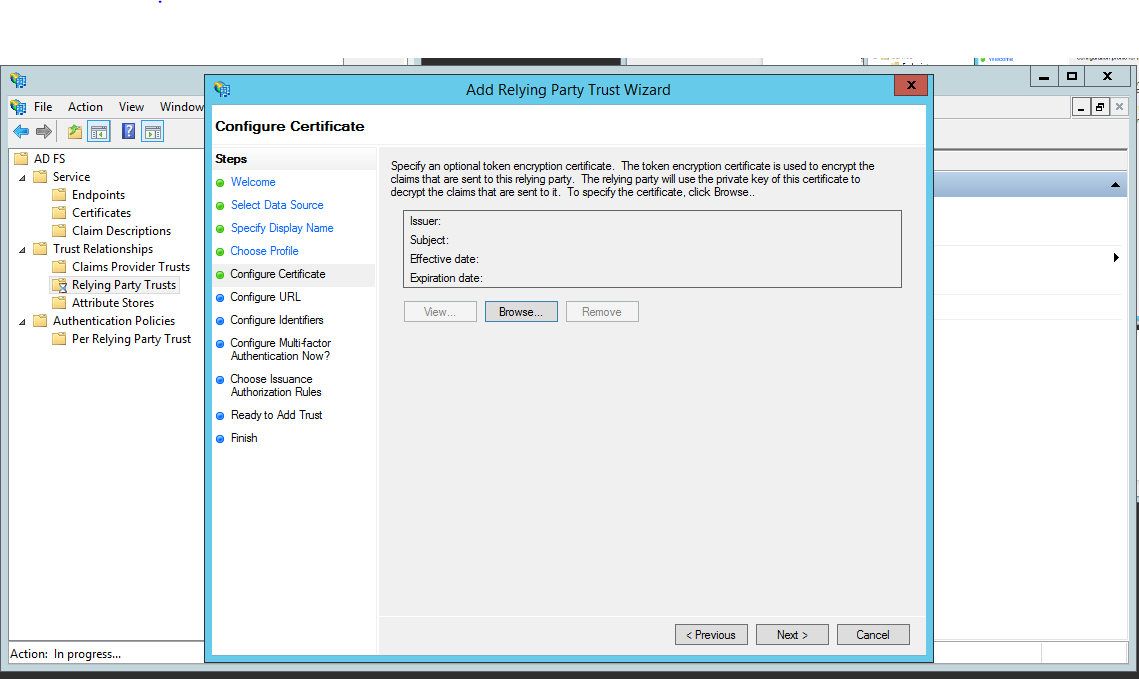

配置AD FS与Databricks之间的加密证书。

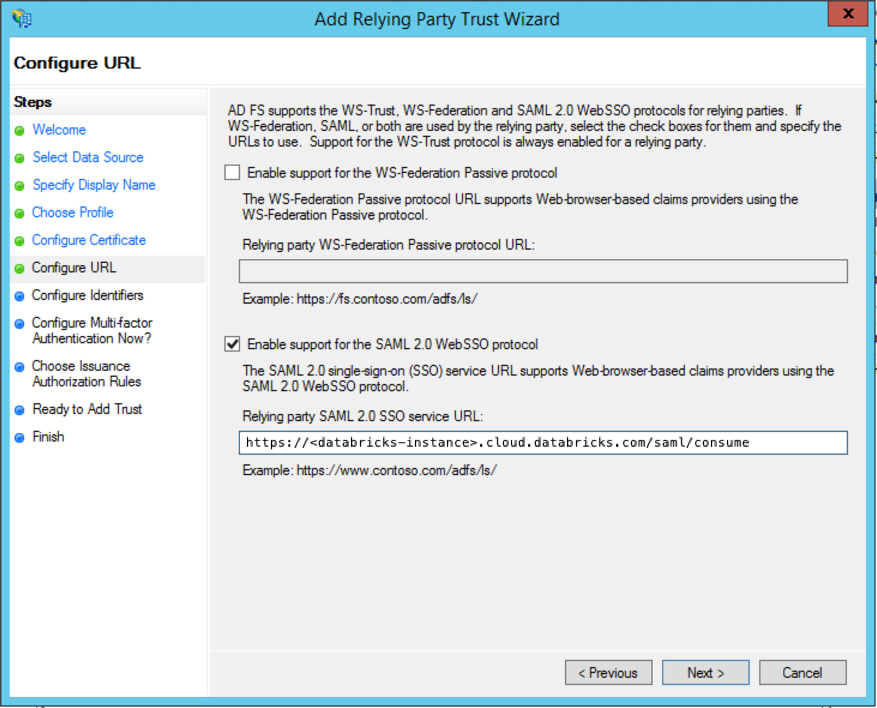

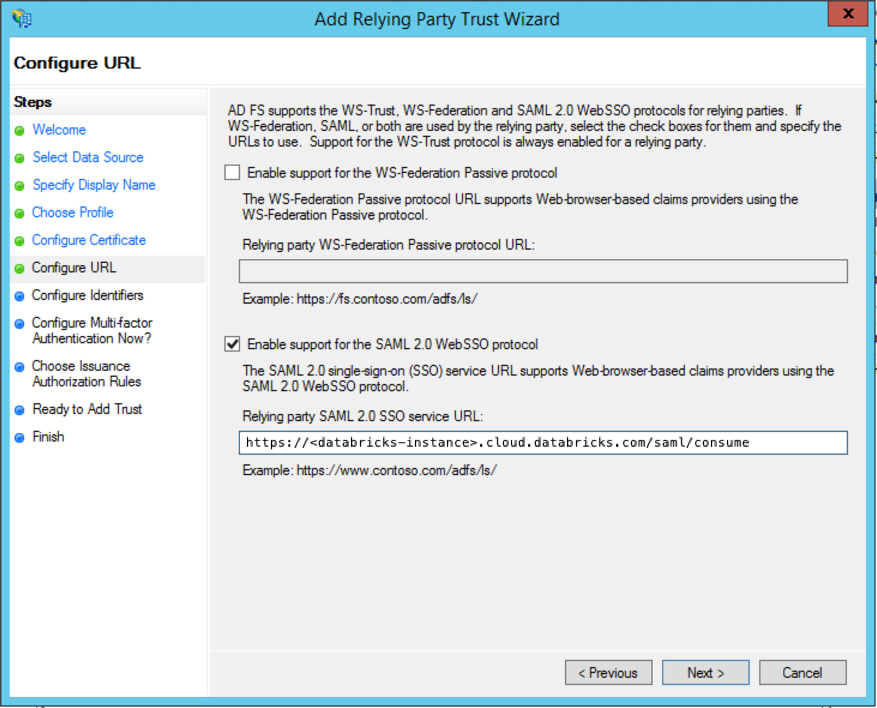

下配置URL,点击启用对SAML 2.0 WebSSO协议的支持.

输入您复制的Databricks SAML URL需求.

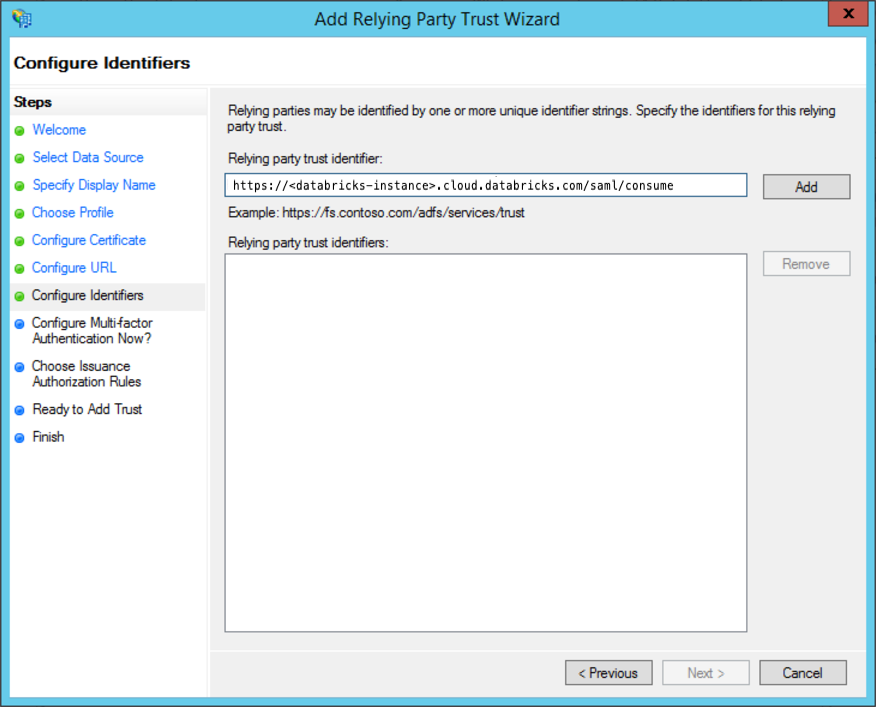

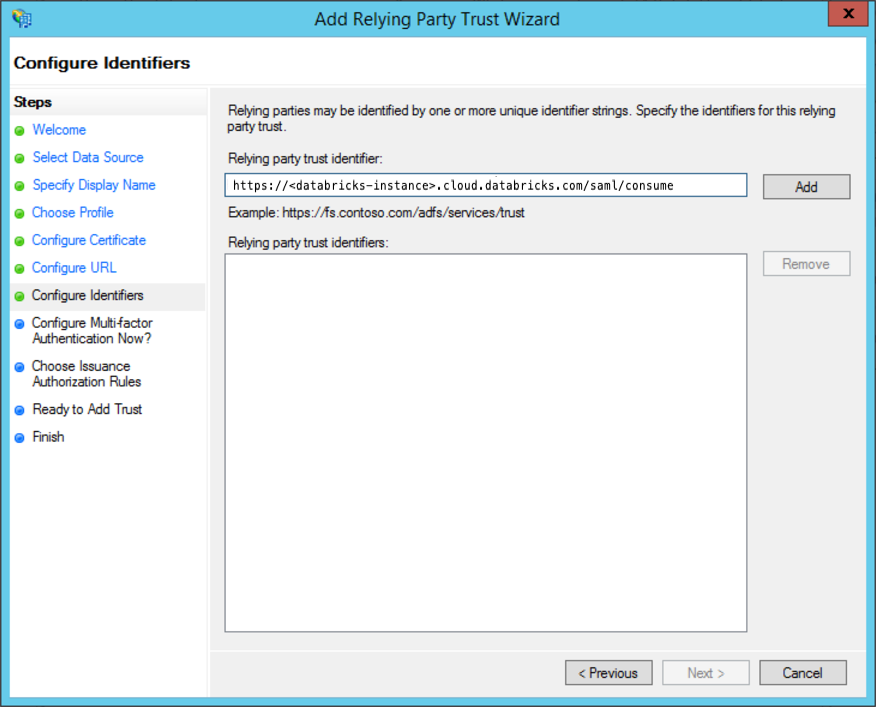

在配置标识符,再次输入Databricks SAML URL。

点击添加添加另一个标识符。输入Databricks工作区URL,例如

https:// < databricks-instance > .cloud.www.neidfyre.com.

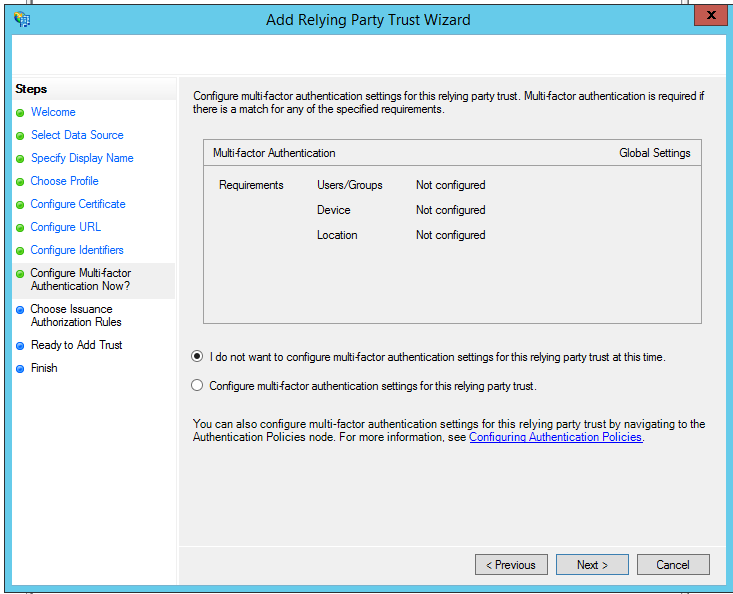

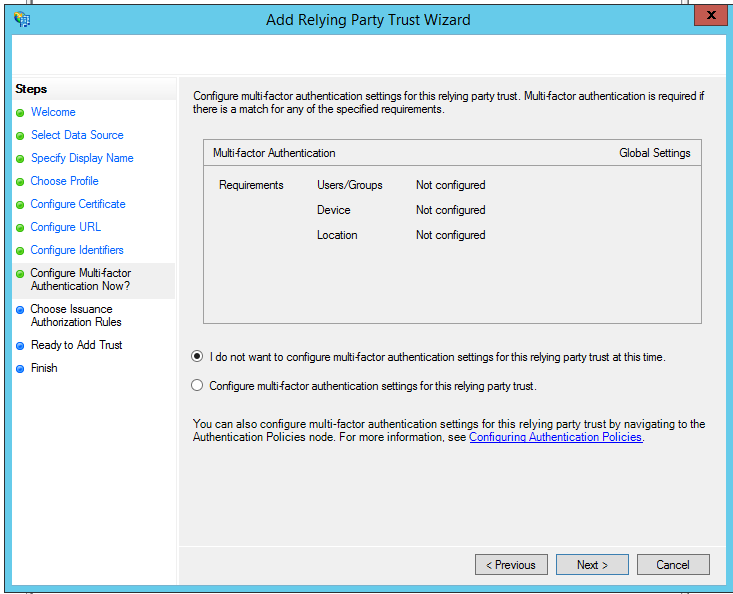

旁边配置多因素认证…中,选择我不想配置....

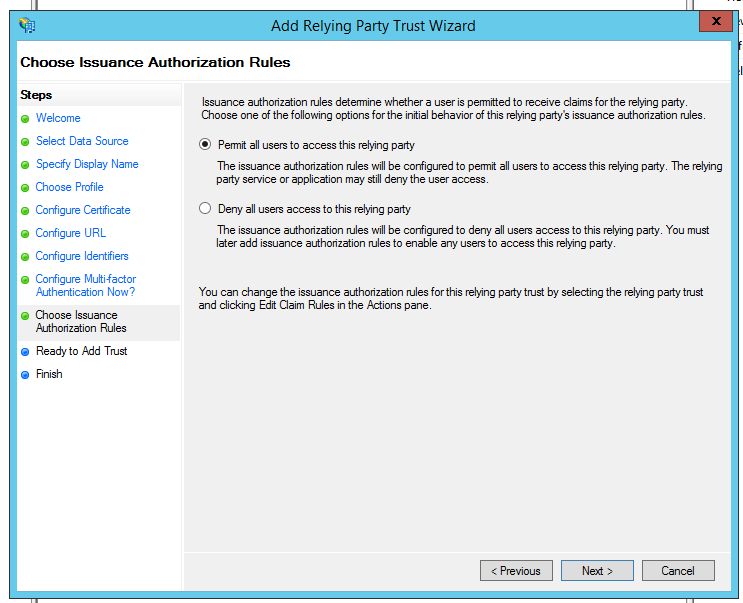

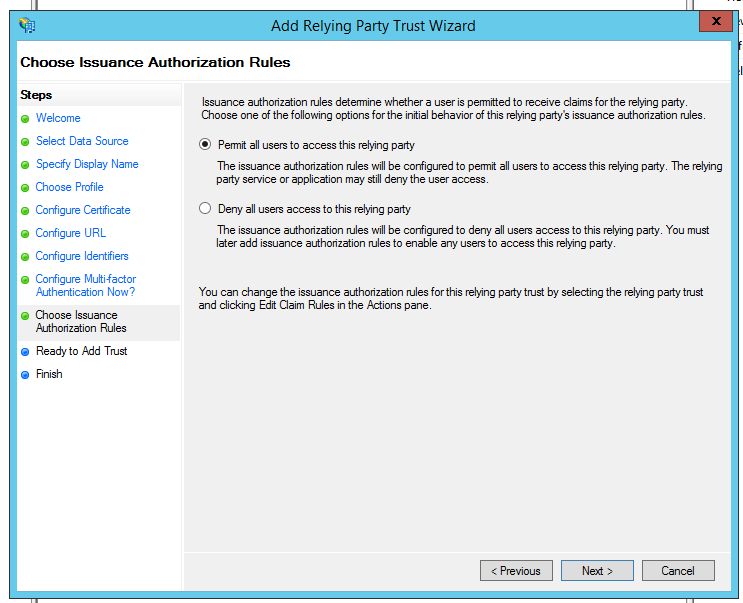

下选择发行授权规则中,选择允许所有用户访问此依赖方.测试结束后,您可以更新此设置,有选择地允许Active Directory组或成员访问“数据库”。

点击下一个.

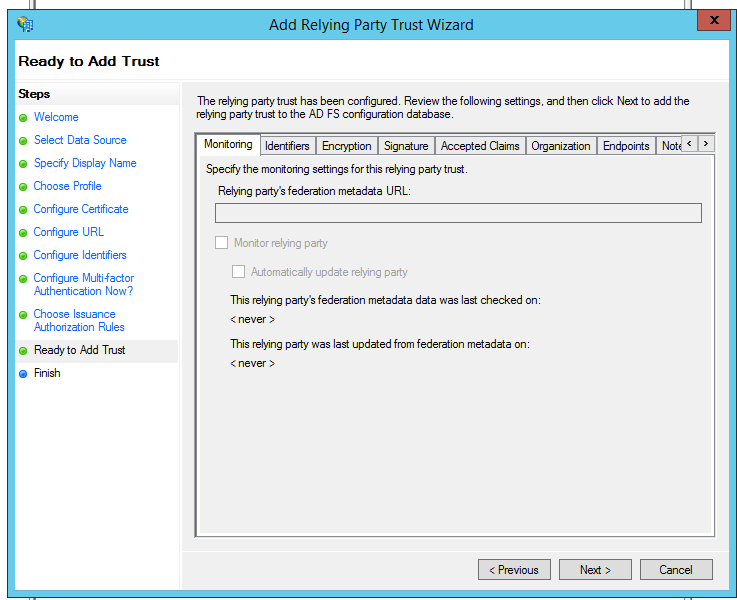

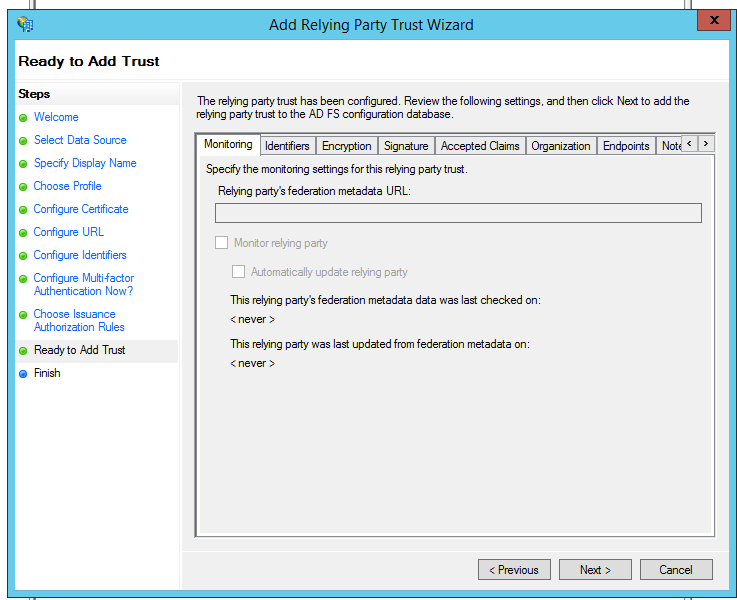

检查配置。

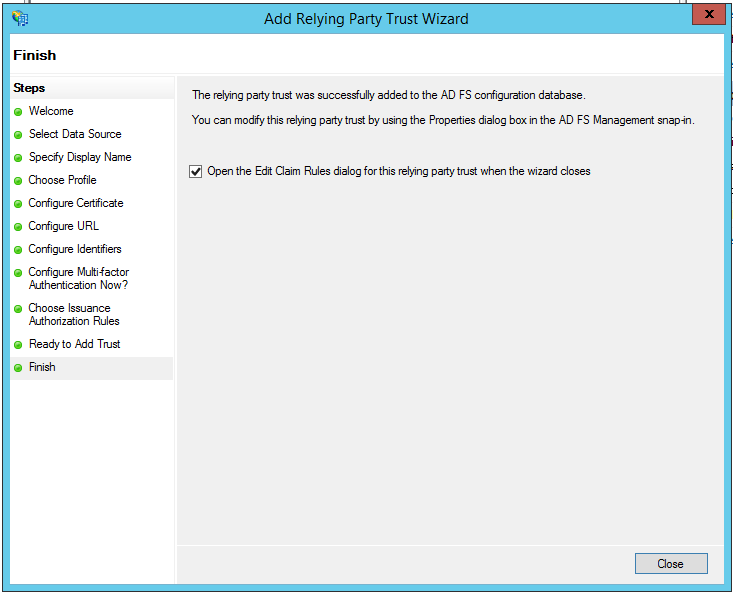

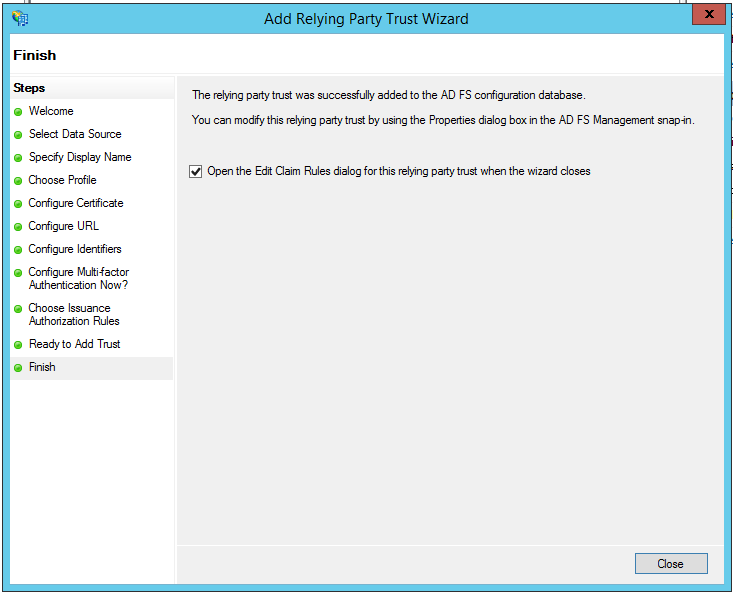

离开打开编辑索赔规则…选中,然后单击关闭完成添加中继方信任。

保持对话,并继续添加转换声明规则.

添加转换声明规则

AD FS中的声明规则将Windows AD中的用户对象映射到Databricks中的用户。使用实例创建基于用户邮箱地址的claim规则。

如有需要,请按传递一方信任并点击砖.

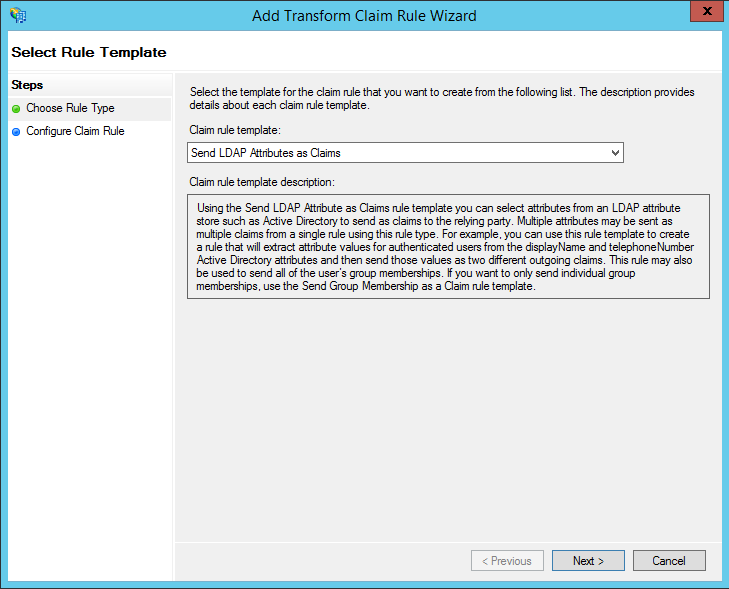

在右侧操作栏中,单击编辑索赔规则,然后按添加规则.

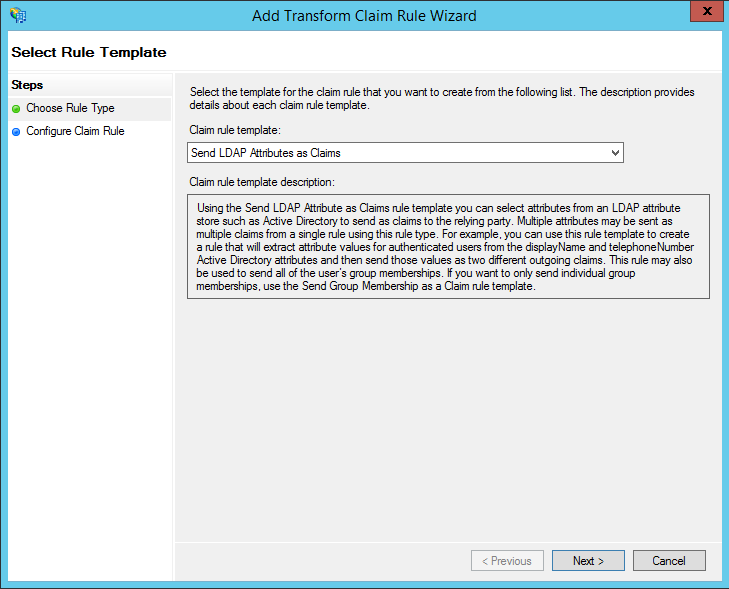

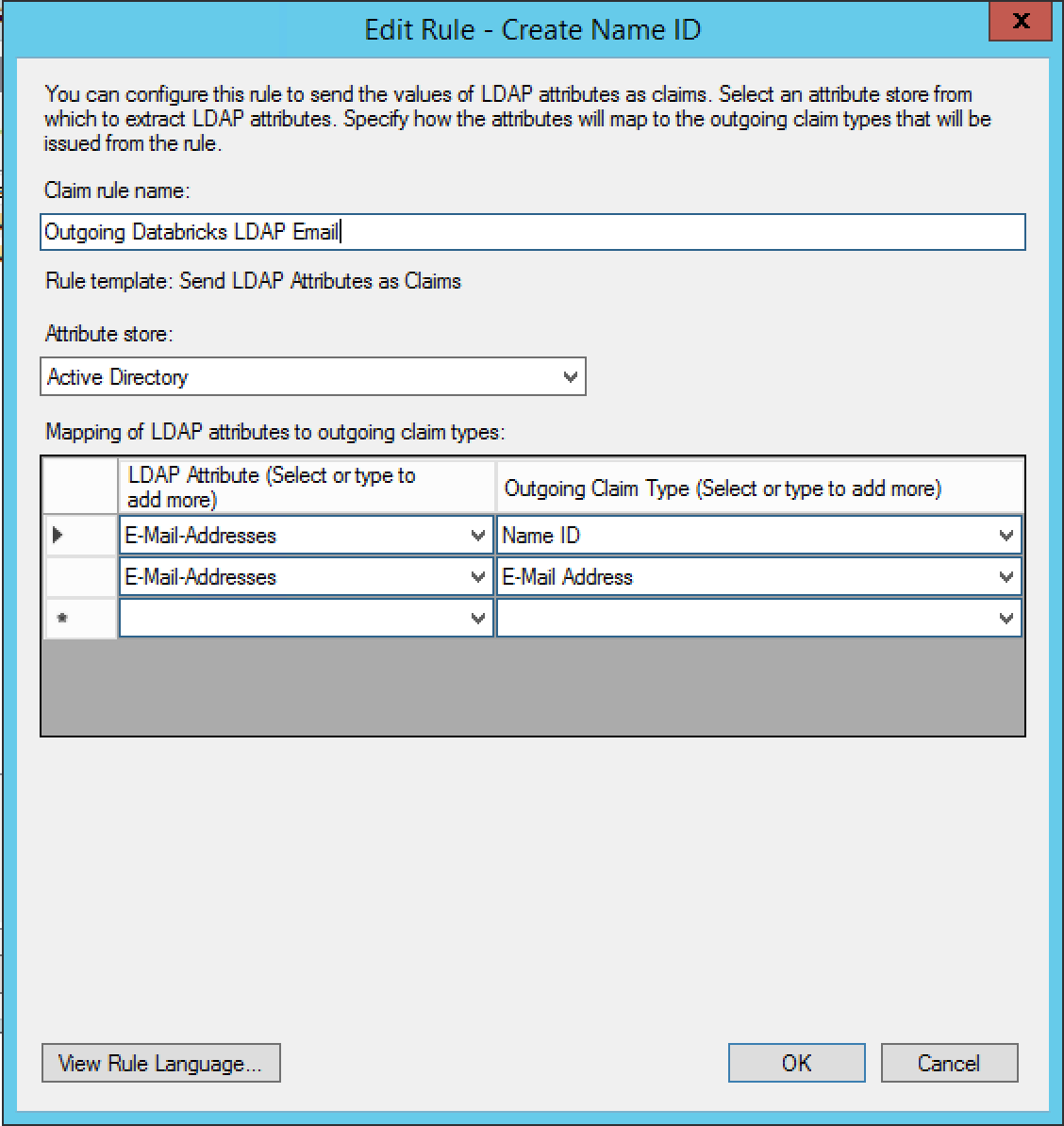

点击将LDAP属性作为声明发送.

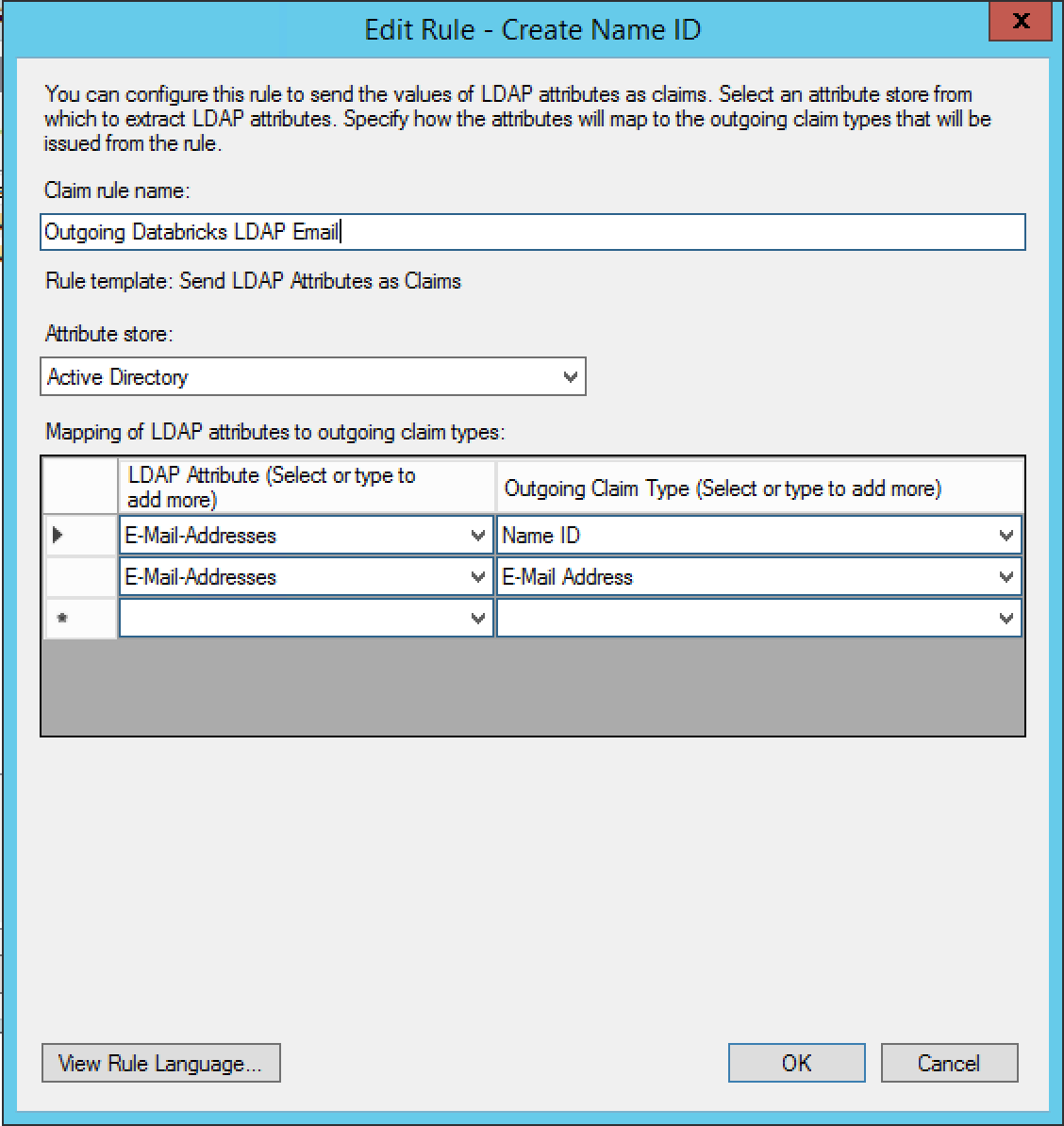

将索赔规则名称设置为外向数据LDAP电子邮件.

将属性存储设置为活动目录.

选择您的公司用于电子邮件地址的LDAP属性。默认为电子邮件地址.将其映射到名字标识而且电子邮件地址:

点击完成.

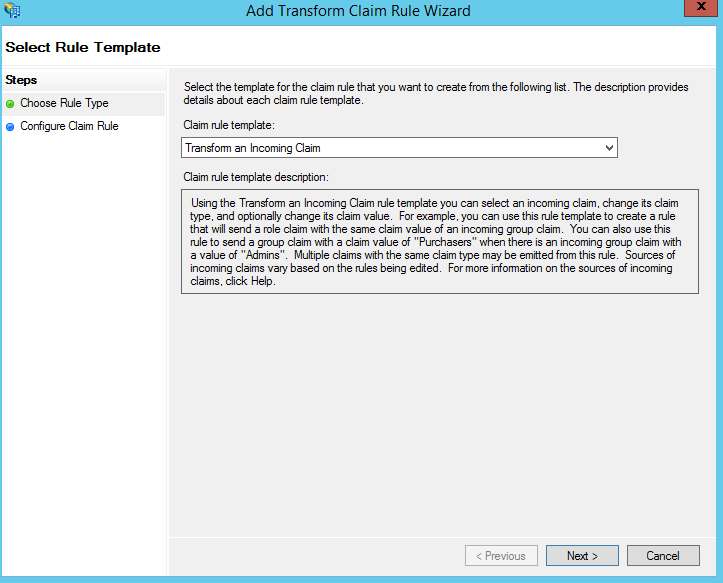

点击添加规则添加另一条规则。

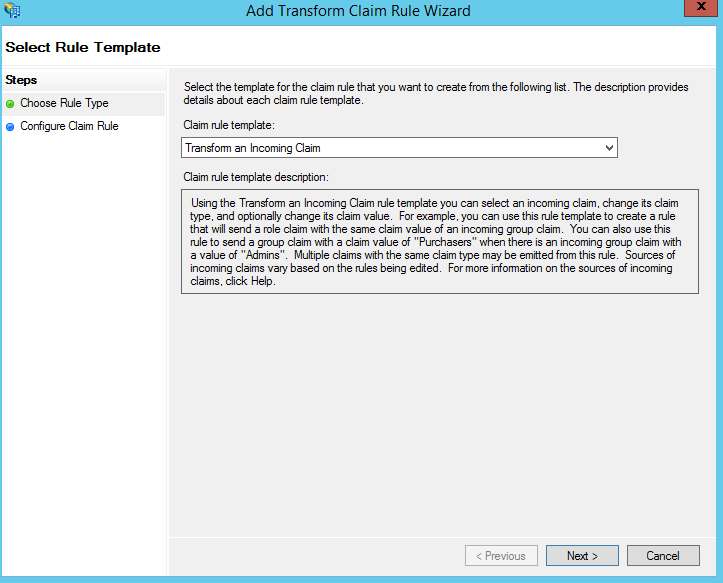

集索赔规则模板来转换传入索赔.

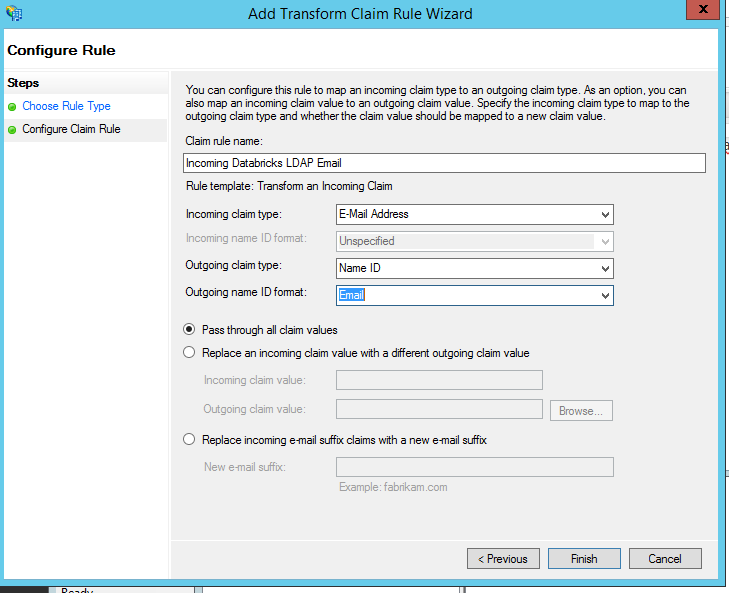

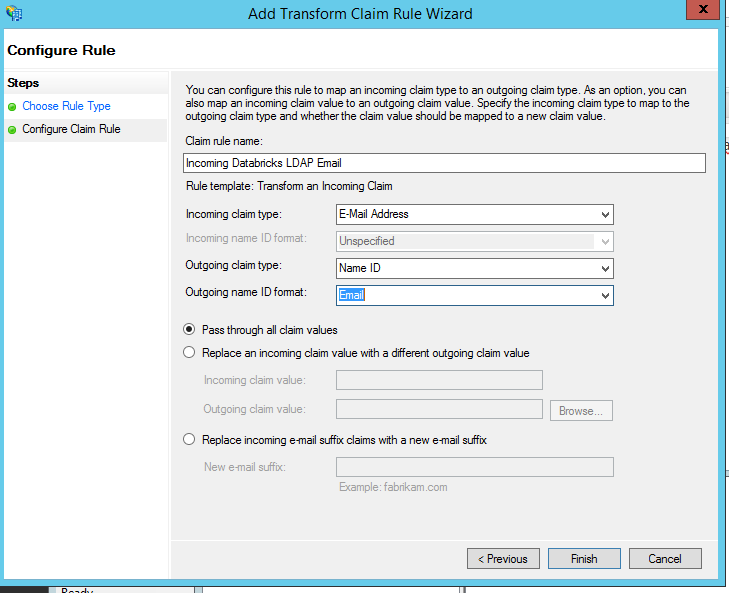

集索赔规则名称来Incoming Databricks LDAP邮箱.

集传入索赔类型来电子邮件地址.

集入站名称ID格式来未指明的.

集传出索赔类型来名字标识.

集外出姓名ID格式来电子邮件.

点击传递所有索赔值.

点击完成.

点击然后应用Ok返回主屏幕。

修改签名为SHA-256

在“AD FS依赖方信任”界面,选择砖.

点击属性在操作栏上。

去先进的选项卡。

集安全哈希算法来sha - 256.

拷贝AD FS服务证书

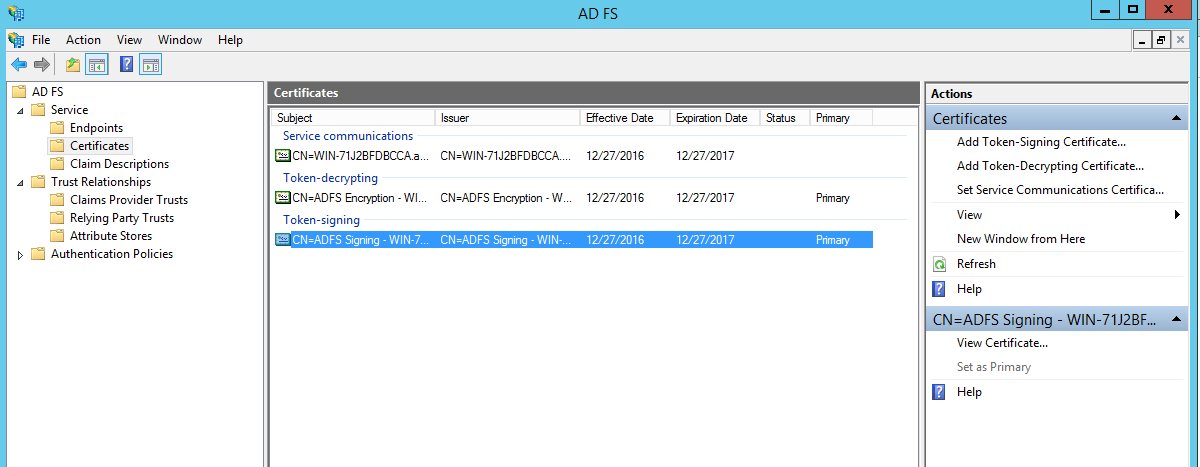

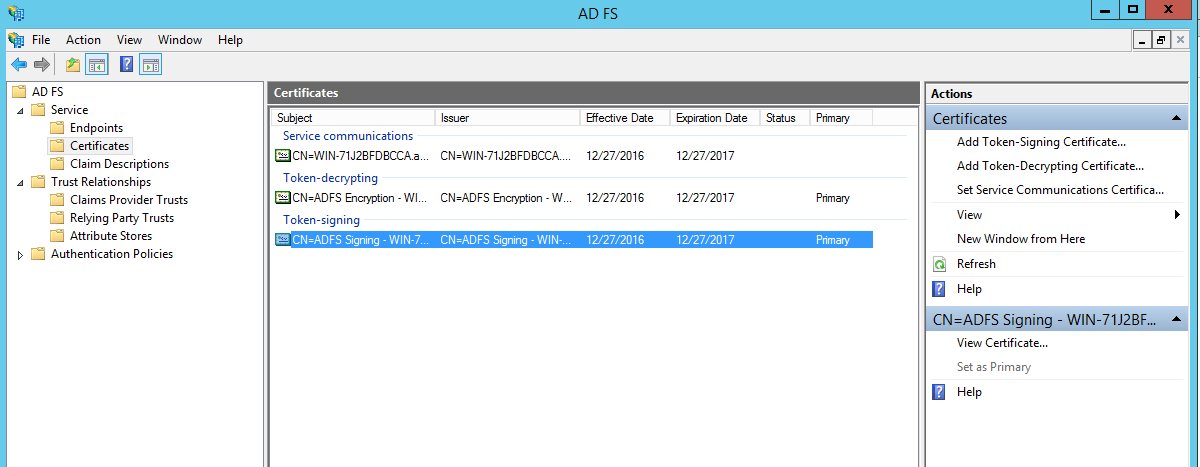

从AD FS管理控制台转到AD FS > Service >证书.

找到令牌签名证书。点击查看证书在操作侧栏中。

单击细节选项卡。

点击复制至文件.

选择Base-64编码X.509 (.CER)当提示。

用记事本或其他文本编辑器打开文件。

复制之间的文本

——开始证书——而且——结束证书——.

(必选)配置SAML响应的签名

要配置SAML响应的签名和SAML断言,请使用以下PowerShell命令。如果您的依赖方信托没有命名砖,设置-TargetName相应的行动。

Set-ADFSRelyingPartyTrust -TargetName Databricks - samlresponsesignsignature " MessageAndAssertion "

有关此需求的详细信息,请参见验证SAML响应是否已签名.

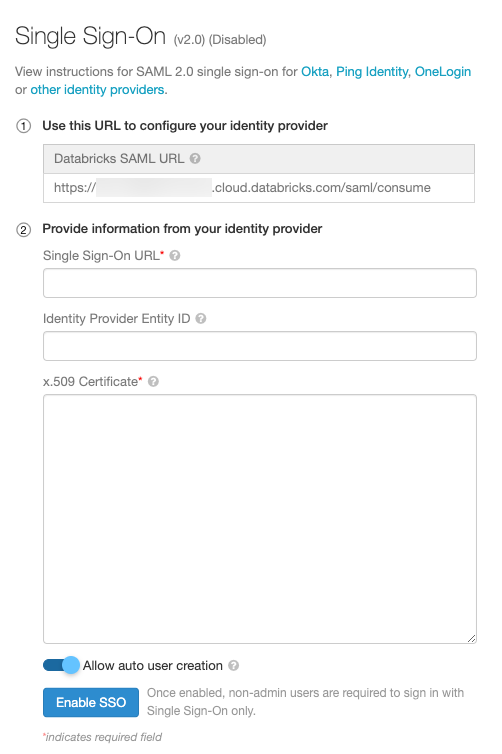

配置数据砖

作为Databricks管理员:

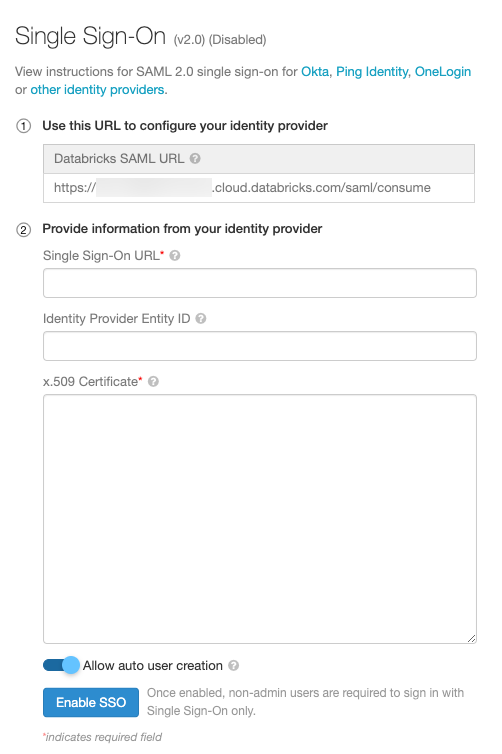

去管理控制台.

去单点登录选项卡。

集单点登录URL来

https:// < your-sso-domain > .com/adfs/ls/.集身份提供者实体ID来

https:// < your-sso-domain > .com/adfs/services/trust.将证书粘贴到拷贝AD FS服务证书到证书字段。

点击启用SSO.

可选,点击允许自动创建用户.

测试配置

在隐身浏览器窗口中,转到Databricks工作区。

点击单点登录.您将被重定向到AD FS。

输入您的AD FS凭据。如果正确配置单点登录,则会被重定向到“数据库”。

如果测试失败,请检查故障排除.