配置您的AWS cross-account我角色(遗留)

重要的

这个文档已经退休了,可能不会被更新。产品、服务或技术中提到的这些内容不再支持。查看当前管理文档,请参阅管理你的砖帐户。

请注意

本文描述了如何配置一个cross-account我角色使用遗产账户控制台。所有新砖账户和大多数现有的账户应该使用为工作区部署创建了我的角色。如果你不确定该帐户类型,请联系您的砖的代表。

建立砖必须授予砖允许访问一个AWS帐户中,它将创建和管理计算和VPC资源。砖可以使用cross-account角色或访问键。本文描述了如何配置数据砖使用方法。两种方法配置设置在AWS控制台和砖帐户的控制台。

重要的

尽管支持角色和访问键,砖强烈建议你使用cross-account作用使访问您的AWS帐户。

你可以改变AWS帐户。然而,改变集群AWS帐户原因终止,VPC删除,任何的失效实例配置文件你有设置。

AWS帐户或变化的类型和配置AWS权限会导致2 - 10分钟的停机时间。

使用一个cross-account作用

本节描述如何配置访问一个AWS帐户使用cross-account角色。

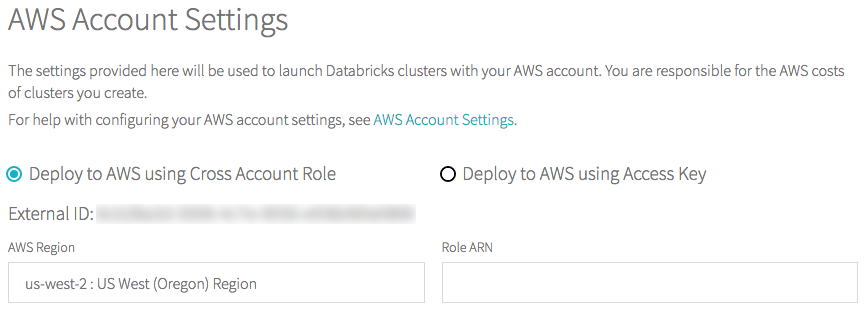

步骤1:配置数据砖使用cross-account角色

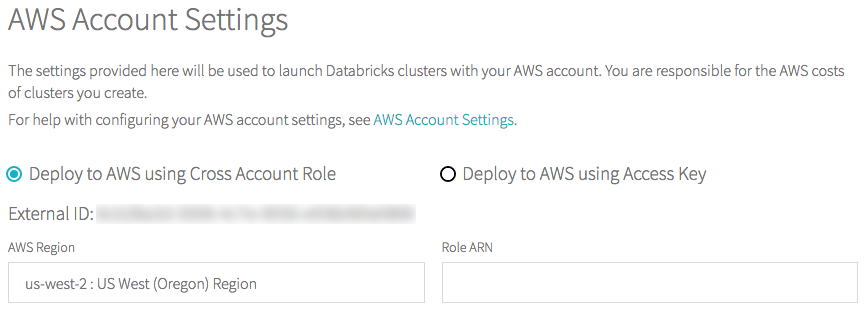

作为砖帐户的所有者,登录到账户控制台。

单击AWS帐户选项卡。

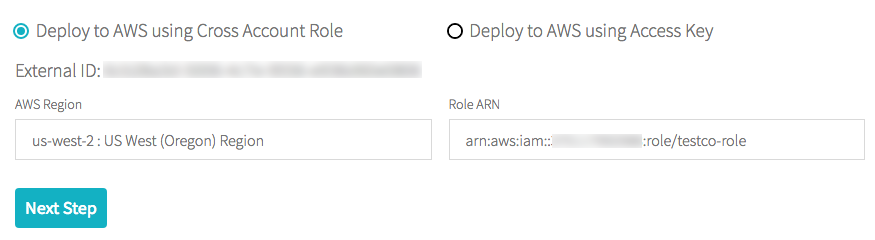

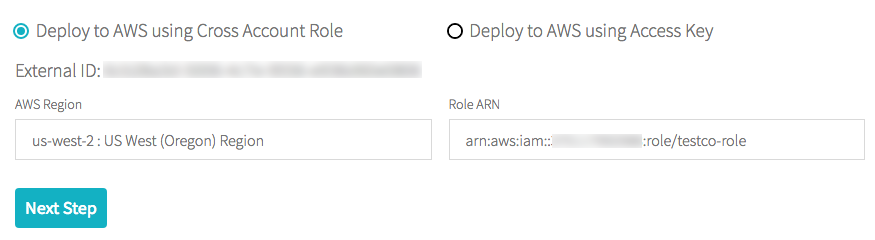

选择部署使用交叉AWS帐户的作用单选按钮。

如果这是你第一次配置账户,AWS地区下拉,选择一个AWS地区。

复制外部ID。

步骤2:创建一个cross-account角色和访问策略

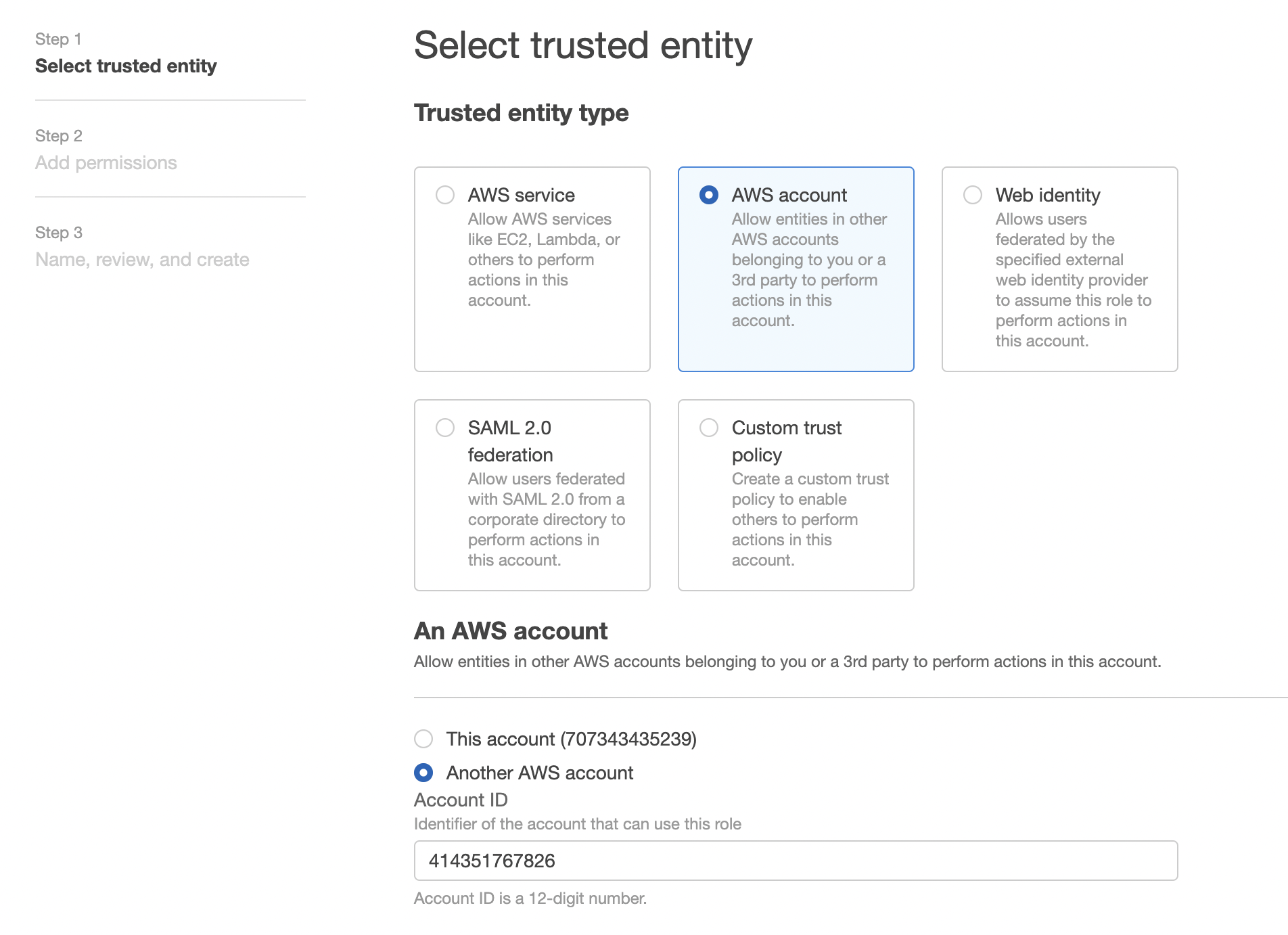

在AWS控制台,去我服务。

单击角色在侧边栏选项卡。

点击创建角色。

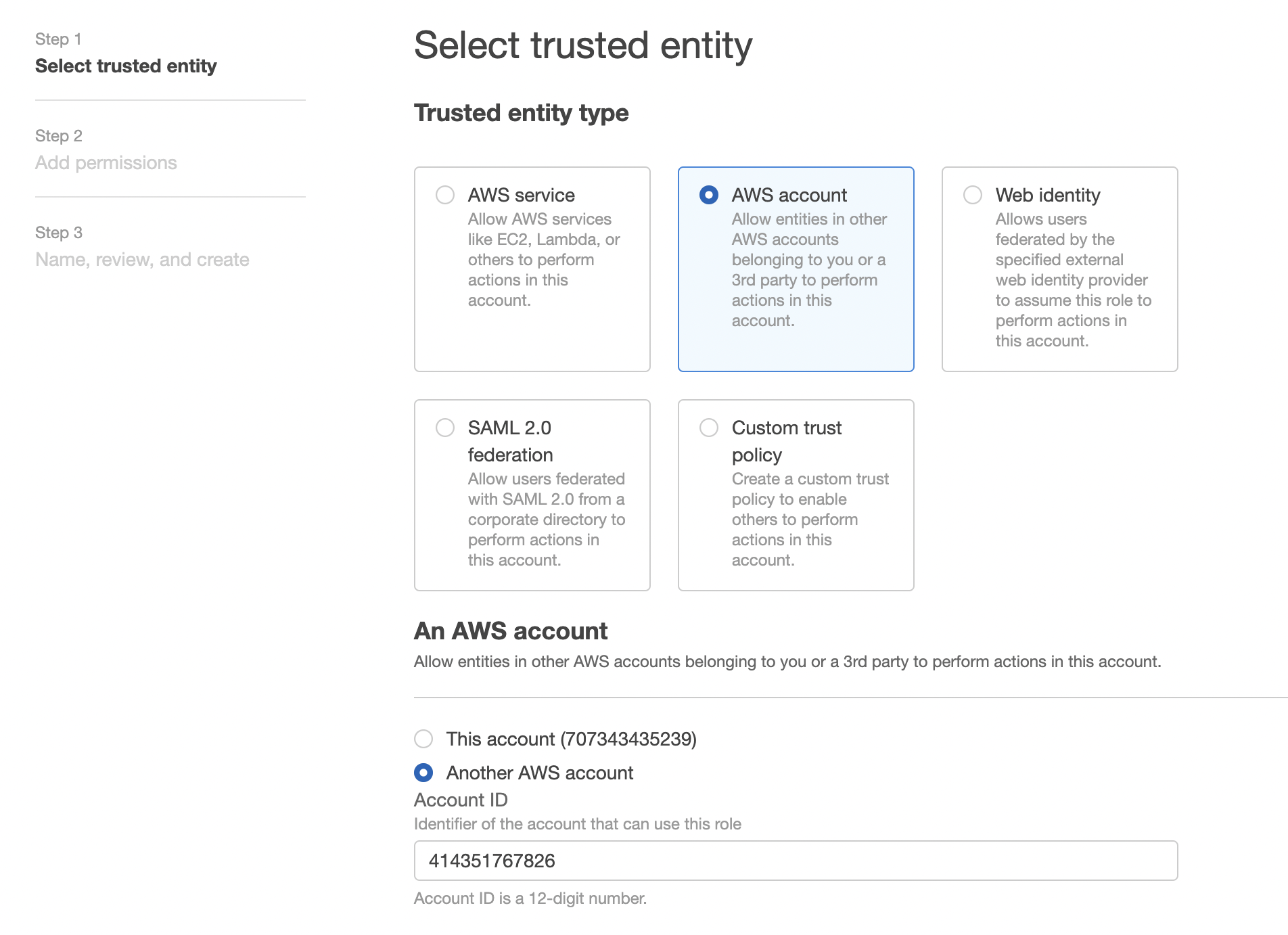

在选择类型的信任的实体,单击另一个AWS帐户瓷砖。

在帐户ID字段中,输入数据砖帐户ID

414351767826。选择需要外部ID复选框。

在外部ID外部ID字段,将砖粘贴您在步骤1中复制。

单击下一个:权限按钮。

单击下一个:标签按钮。

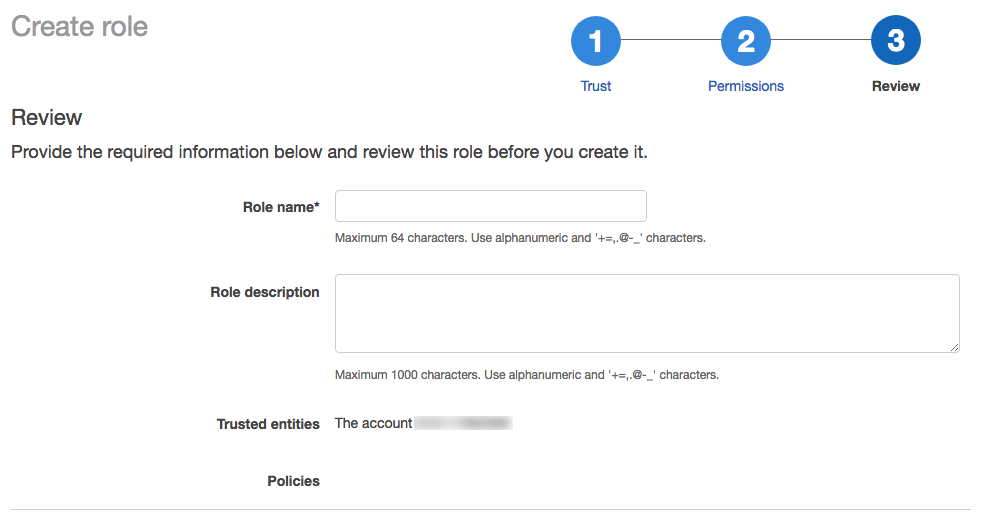

单击下一个:审查按钮。

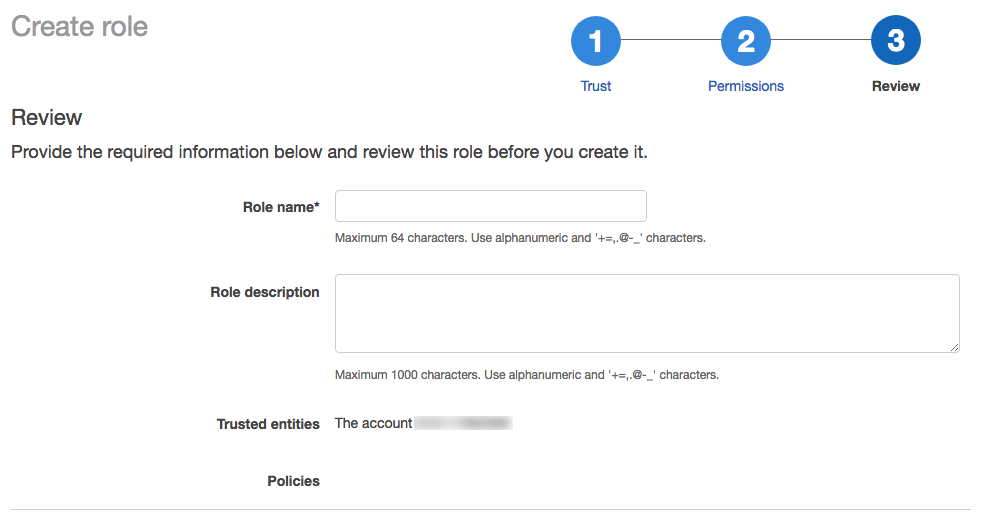

在角色名字段中,输入角色名称。

点击创建角色。角色的列表显示。

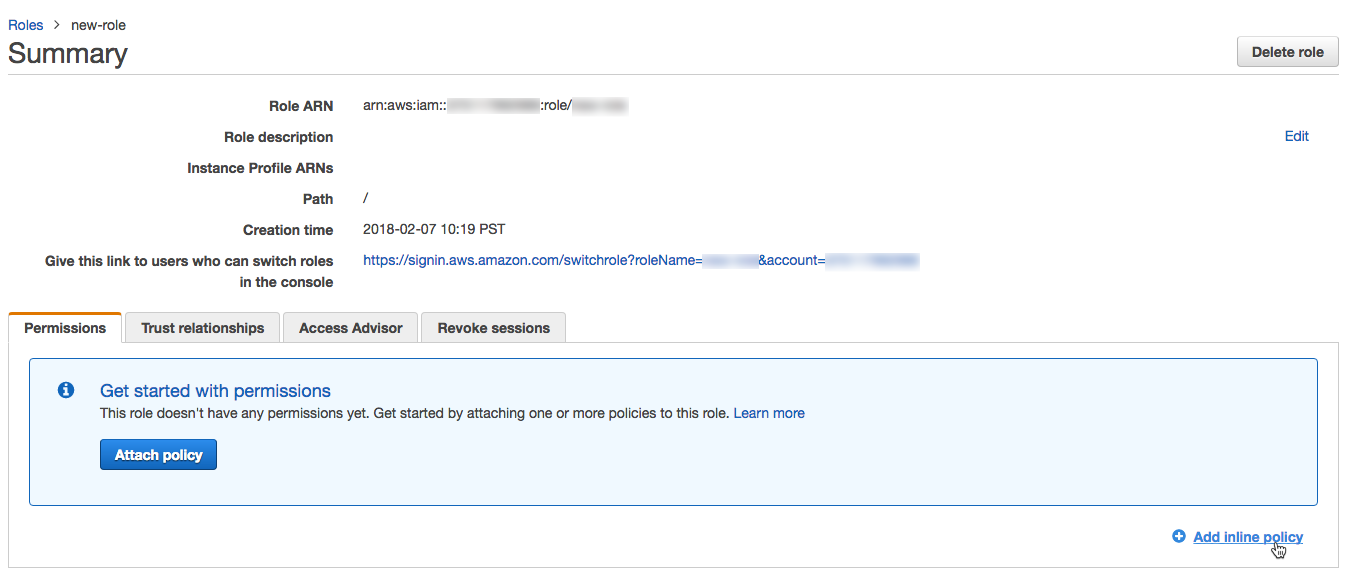

在角色列表中,点击创建的角色。

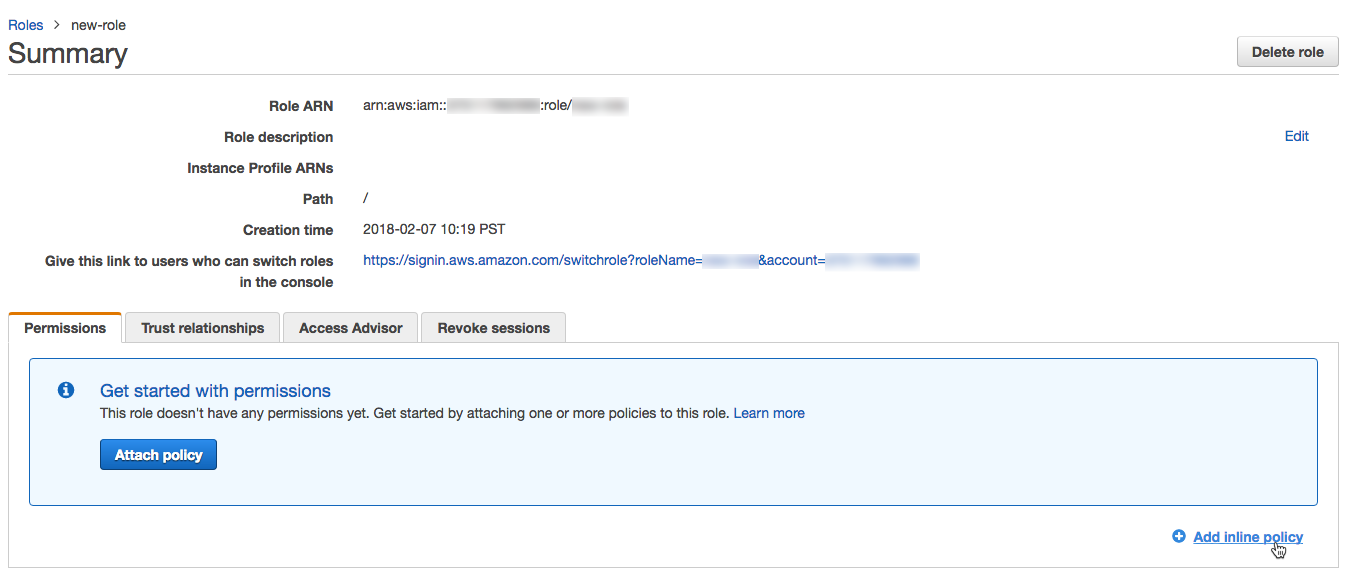

添加一个内嵌的政策。

的权限选项卡上,单击添加内嵌策略。

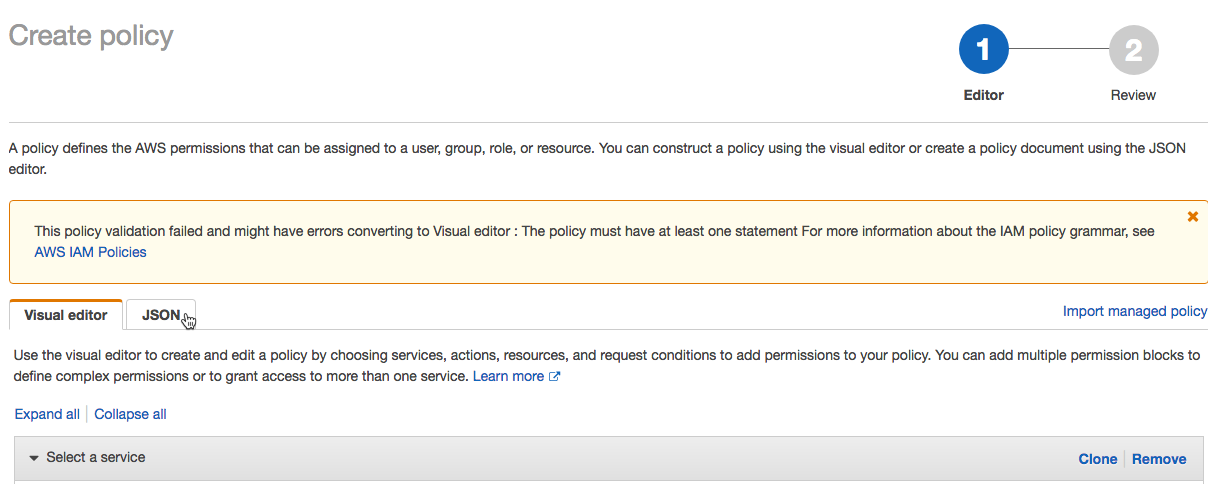

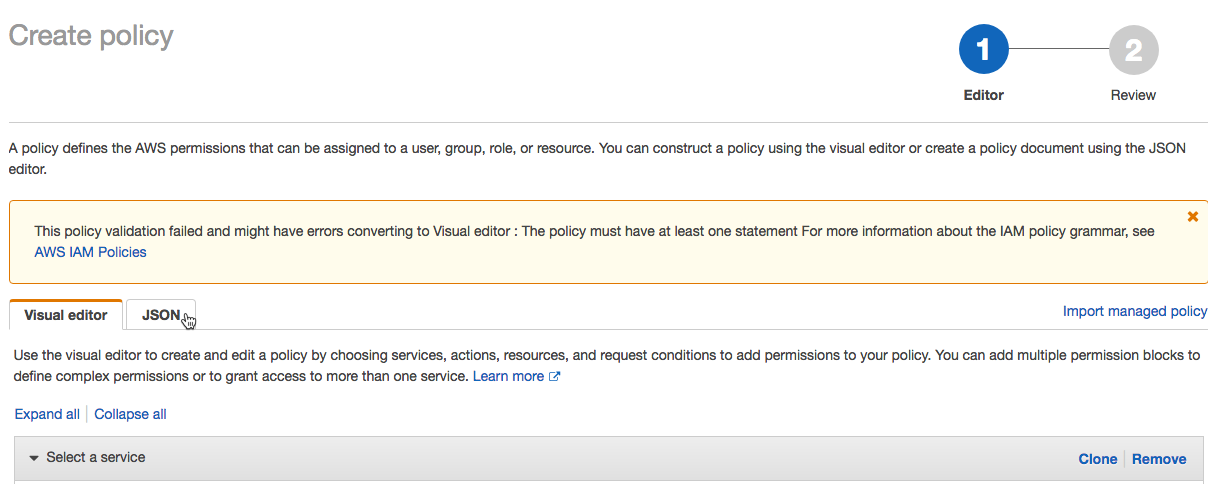

在策略编辑器中,单击JSON选项卡。

这种访问政策粘贴到编辑器:

{“版本”:“2012-10-17”,“声明”:({“席德”:“Stmt1403287045000”,“效应”:“允许”,“行动”:(“ec2: AssociateDhcpOptions”,“ec2: AssociateIamInstanceProfile”,“ec2: AssociateRouteTable”,“ec2: AttachInternetGateway”,“ec2: AttachVolume”,“ec2: AuthorizeSecurityGroupEgress”,“ec2: AuthorizeSecurityGroupIngress”,“ec2: CancelSpotInstanceRequests”,“ec2: CreateDhcpOptions”,“ec2: CreateInternetGateway”,“ec2: CreateKeyPair”,“ec2: CreateRoute”,“ec2: CreateSecurityGroup”,“ec2: CreateSubnet”,“ec2: CreateTags”,“ec2: CreateVolume”,“ec2: CreateVpc”,“ec2: CreateVpcPeeringConnection”,“ec2: DeleteInternetGateway”,“ec2: DeleteKeyPair”,“ec2: DeleteRoute”,“ec2: DeleteRouteTable”,“ec2: DeleteSecurityGroup”,“ec2: DeleteSubnet”,“ec2: DeleteTags”,“ec2: DeleteVolume”,“ec2: DeleteVpc”,“ec2: DescribeAvailabilityZones”,“ec2: DescribeIamInstanceProfileAssociations”,“ec2: DescribeInstanceStatus”,“ec2: DescribeInstances”,“ec2: DescribePrefixLists”,“ec2: DescribeReservedInstancesOfferings”,“ec2: DescribeRouteTables”,“ec2: DescribeSecurityGroups”,“ec2: DescribeSpotInstanceRequests”,“ec2: DescribeSpotPriceHistory”,“ec2: DescribeSubnets”,“ec2: DescribeVolumes”,“ec2: DescribeVpcs”,“ec2: DescribeVpcAttribute”,“ec2: DescribeNetworkAcls”,“ec2: DescribeNatGateways”,“ec2: DescribeInternetGateways”,“ec2: DetachInternetGateway”,“ec2: DisassociateIamInstanceProfile”,“ec2: ModifyVpcAttribute”,“ec2: ReplaceIamInstanceProfileAssociation”,“ec2: RequestSpotInstances”,“ec2: RevokeSecurityGroupEgress”,“ec2: RevokeSecurityGroupIngress”,“ec2: RunInstances”,“ec2: TerminateInstances”),“资源”:(“*”]},{“效应”:“允许”,“行动”:(“我:CreateServiceLinkedRole”,“我:PutRolePolicy”),“资源”:“攻击:aws:我::*:角色/ aws-service-role /spot.amazonaws.com/AWSServiceRoleForEC2Spot”,“条件”:{“StringLike”:{“我:AWSServiceName”:“spot.amazonaws.com”}}}]}

点击审查政策。

在的名字字段中,输入一个政策的名字。

点击创建政策。

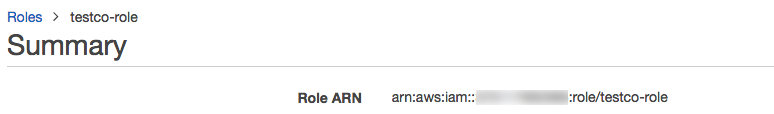

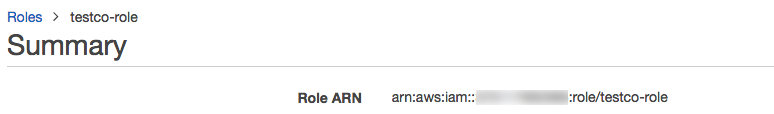

在总结作用,复制的角色是。

步骤3:配置在砖帐户cross-account作用

在砖账户控制台中,返回AWS帐户选项卡。

在的角色是领域,在步骤2中攻击你复制粘贴的作用。

点击下一个步骤。如果你改变身份验证方法而不是首次配置身份验证,这个按钮标签申请更改。

警告

如果你改变你提供身份验证方法不同的AWS帐户ID比最初被用来设置账户,一个警告显示变化的影响,包括集群终止,VPC删除,任何的失效实例配置文件你有设置。继续,点击改变AWS帐户。

使用访问键

本节描述如何配置访问一个AWS帐户使用访问键。

步骤1:创建一个访问策略和用户访问密钥

在AWS控制台,去我服务。

单击政策在侧边栏选项卡。

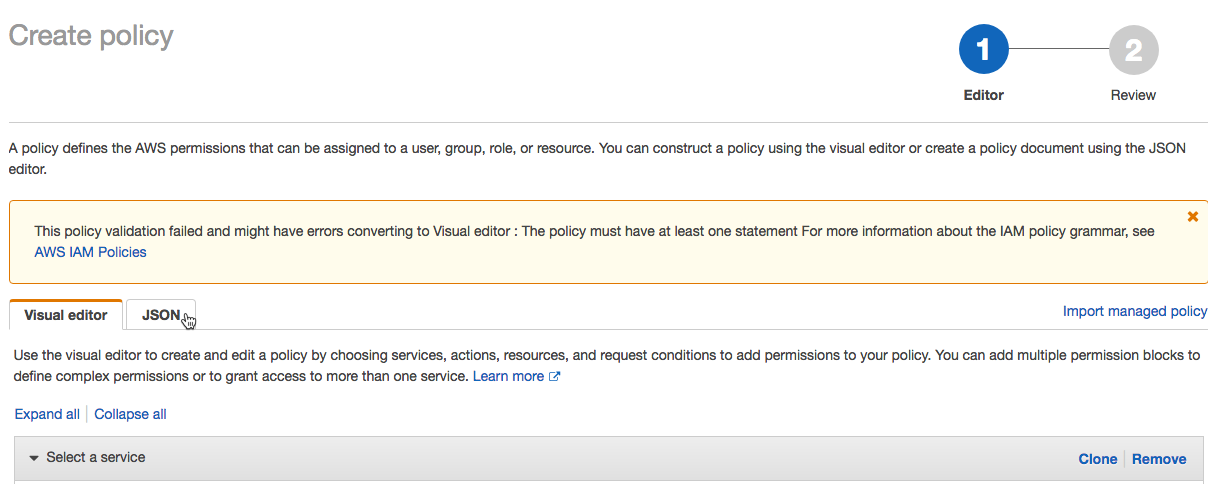

点击创建政策。

在策略编辑器中,单击JSON选项卡。

这种访问政策粘贴到编辑器:

{“版本”:“2012-10-17”,“声明”:({“席德”:“Stmt1403287045000”,“效应”:“允许”,“行动”:(“ec2: AssociateDhcpOptions”,“ec2: AssociateIamInstanceProfile”,“ec2: AssociateRouteTable”,“ec2: AttachInternetGateway”,“ec2: AttachVolume”,“ec2: AuthorizeSecurityGroupEgress”,“ec2: AuthorizeSecurityGroupIngress”,“ec2: CancelSpotInstanceRequests”,“ec2: CreateDhcpOptions”,“ec2: CreateInternetGateway”,“ec2: CreateKeyPair”,“ec2: CreateRoute”,“ec2: CreateSecurityGroup”,“ec2: CreateSubnet”,“ec2: CreateTags”,“ec2: CreateVolume”,“ec2: CreateVpc”,“ec2: CreateVpcPeeringConnection”,“ec2: DeleteInternetGateway”,“ec2: DeleteKeyPair”,“ec2: DeleteRoute”,“ec2: DeleteRouteTable”,“ec2: DeleteSecurityGroup”,“ec2: DeleteSubnet”,“ec2: DeleteTags”,“ec2: DeleteVolume”,“ec2: DeleteVpc”,“ec2: DescribeAvailabilityZones”,“ec2: DescribeIamInstanceProfileAssociations”,“ec2: DescribeInstanceStatus”,“ec2: DescribeInstances”,“ec2: DescribePrefixLists”,“ec2: DescribeReservedInstancesOfferings”,“ec2: DescribeRouteTables”,“ec2: DescribeSecurityGroups”,“ec2: DescribeSpotInstanceRequests”,“ec2: DescribeSpotPriceHistory”,“ec2: DescribeSubnets”,“ec2: DescribeVolumes”,“ec2: DescribeVpcs”,“ec2: DetachInternetGateway”,“ec2: DisassociateIamInstanceProfile”,“ec2: ModifyVpcAttribute”,“ec2: ReplaceIamInstanceProfileAssociation”,“ec2: RequestSpotInstances”,“ec2: RevokeSecurityGroupEgress”,“ec2: RevokeSecurityGroupIngress”,“ec2: RunInstances”,“ec2: TerminateInstances”),“资源”:(“*”]},{“效应”:“允许”,“行动”:(“我:CreateServiceLinkedRole”,“我:PutRolePolicy”),“资源”:“攻击:aws:我::*:角色/ aws-service-role /spot.amazonaws.com/AWSServiceRoleForEC2Spot”,“条件”:{“StringLike”:{“我:AWSServiceName”:“spot.amazonaws.com”}}}]}

点击审查政策。

在的名字字段中,输入一个政策的名字。

点击创建政策。

单击用户在侧边栏选项卡。

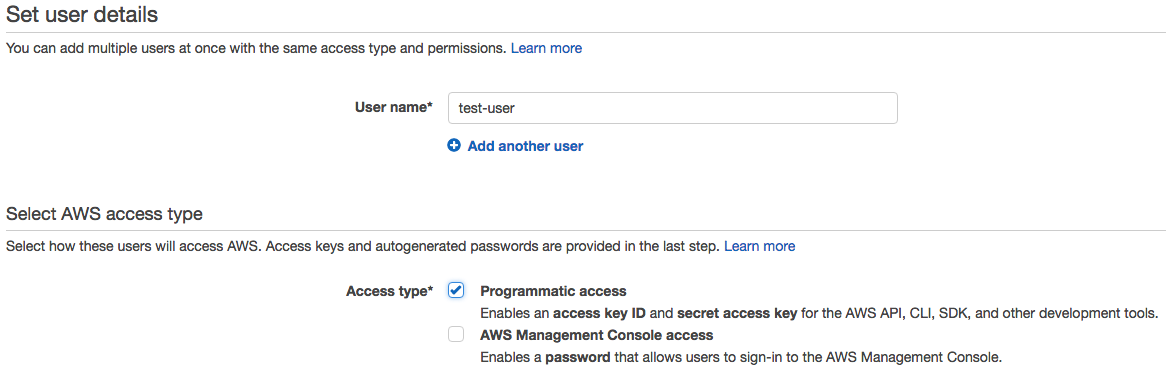

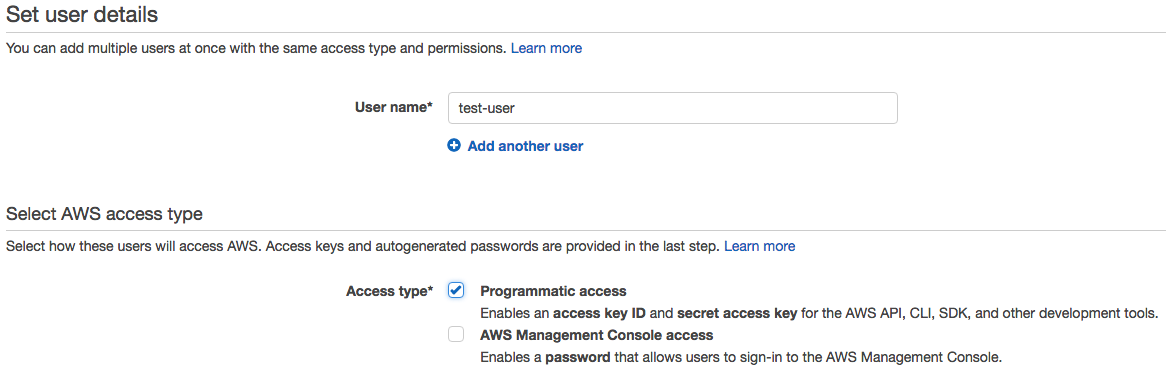

点击添加用户。

输入一个用户名。

为访问类型中,选择编程访问。

点击下一个权限。

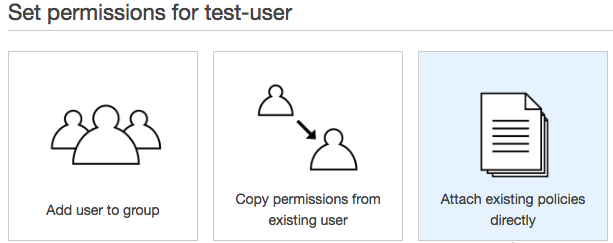

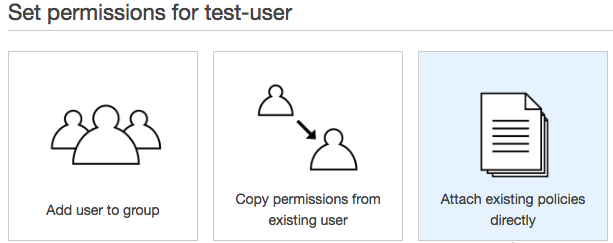

选择直接将现有政策。

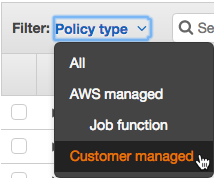

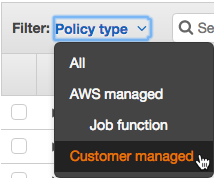

在策略类型滤波器,选择客户管理。

您创建了旁边的复选框选择策略。

点击下一个评论。

点击创建用户。

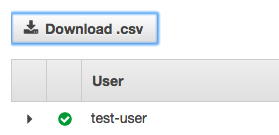

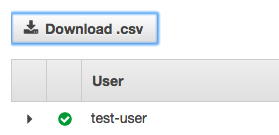

点击下载. csv、下载CSV文件包含访问密钥ID和秘密访问密钥需要下一步。

点击关闭。

步骤2:配置访问键在你的砖

作为砖帐户的所有者,登录到账户控制台。

单击AWS帐户选项卡。

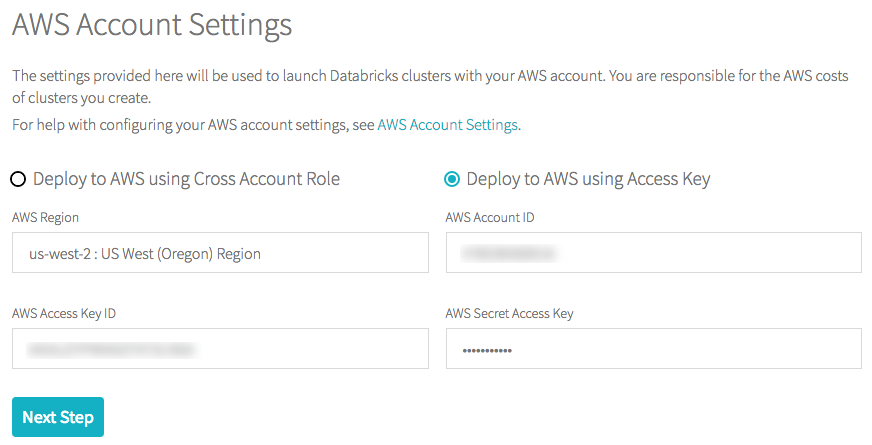

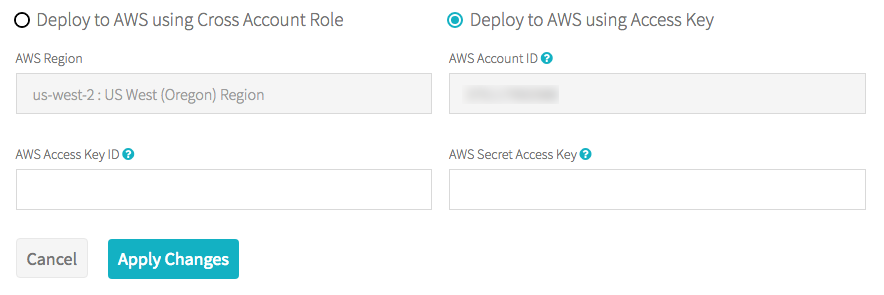

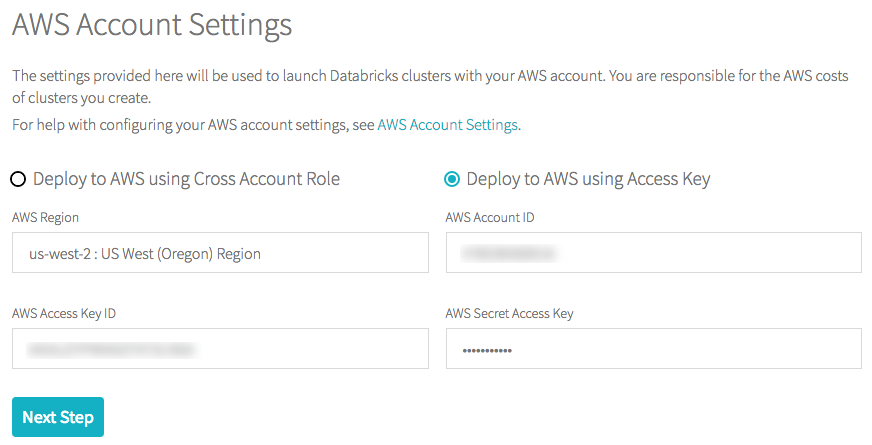

选择部署到AWS使用访问密钥单选按钮。过程变化取决于您配置身份验证第一次或改变身份验证方法。

第一个

在AWS地区下拉,选择一个AWS地区。

在AWS帐户ID字段中,输入你的AWS帐户ID。明白了AWS帐户标识符如何找到您的帐户ID信息。

输入您的访问密钥ID和秘密访问密钥从第1步中下载的CSV文件到各自的领域。

点击下一个步骤。

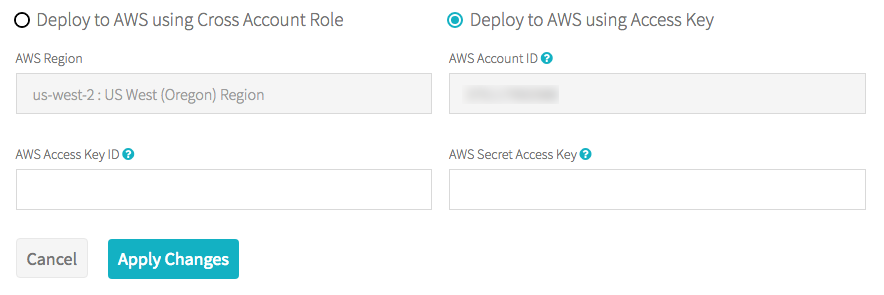

改变

单击编辑AWS设置按钮。

可以输入一个新的AWS帐户ID。

输入您的访问密钥ID和秘密访问密钥从第1步中下载的CSV文件到各自的领域。

点击申请更改。

警告

如果你提供一个不同的AWS帐户ID比最初用于设置账户,一个警告显示变化的影响,包括集群终止,VPC删除,任何的失效instanceprofiles你有设置。继续,点击改变AWS帐户。

故障排除

检查AWS帐户的付款信息是否完整。如果不是,砖可能无法验证的凭据。

确认没有问题与AWS帐户,确认您可以启动一个EC2实例。

它可以为我花一两分钟来传播我的角色或用户的权限设置。如果验证失败,重试配置在砖帐户。

下一个步骤

你第一次设置您的账户您必须配置您的AWS存储。看到配置AWS存储(遗留)。